HW之蓝队溯源

1. 前言

HW中蓝队得分,需要完整的还原攻击链条,溯源到攻击者的虚拟身份,真实身份,溯源到攻击队员,甚至反控攻击方主机,并根据程度阶梯给分。

溯源报告需要提交以下要素:

1 | 姓名/ID: |

- 通过梳理,攻击溯源的技术手段,主要包括IP定位,ID定位与攻击者定位。

- 通过IP可定位攻击者所在位置,以及通过IP反查域名等手段,查询域名的注册信息,域名注册人及邮箱等信息。

- 通过ID定位可获得攻击者常用的网络ID,查询攻击者使用同类ID注册过的微博或者博客,论坛等网站,通过对网络ID注册以及使用情况的查询,定位攻击者所在公司,手机号,邮箱,QQ等信息。

- 或通过其他手段定位攻击者,如反制攻击者vps,获取攻击者vps中的敏感信息,反钓鱼,恶意程序分析溯源等手段。

- 通过对手机号码定位,一是通过添加某信好友查看头像,昵称,城市等;而是通过添加某宝,可以查看其部分实名信息,头像,城市,动态等;三是可以假装送外卖,送快递的,询问是不是某人,某地址等,进一步核实信息。

- 通过对邮箱定位,意识通添加某宝,查看其部分实名信息,头像,城市,动态等(可以未通过邮箱主持);二是发送钓鱼邮件,控制邮箱或者掌握IP地址。

- 过程中若掌握攻击者的照片,可以通过百度,Google等以图搜图的方式关联攻击者其他图片信息。

2. IP定位技术

通过安全设备或者其他技术手段抓取攻击者的IP,对IP进行定位,查询此IP为IDC的IP,CDN的IP还是普通运营商的出口IP,通过IP反查可能会查询到攻击者使用的web域名,注册人,邮箱等信息。一般常用的IP查询工具及开源情报,开发端口分析工具如下:

2.1 IP 定位工具

- 高精度IP定位:https://www.opengps.cn/Data/IP/LocHighAcc.aspx

- rtbasia(IP 查询):https://ip.rtbasia.com/

- ipplus360(IP查询):http://www.ipplus360.com/ip/

- IP信息查询:https://www.ipip.net/ip.html/

- IP地址查询在线工具:https://tool.lu/ip/

2.2 威胁情报工具

- 微步在线:https://x.threatbook.cn/

- 奇安信:https://ti.qianxin.com/

- 360:https://ti.360.cn/

- https://www.venuseye.com.cn/

- https://community.riskiq.com/

- https://www.zoomeye.org/

- https://www.shodan.io/

当发现某些IP的攻击后,可以尝试通过此IP去溯源攻击者,具体实现过程如下:

- 首先通过ipip.net 网站或者其他接口,查询此IP为 IDC 的 IP ,CDN 的IP 还是 普通运营商的出口 IP。

- 如果 IP反查到域名就可以去站长之家或者 whois.domaintools.com 等网站去查询域名的注册信息。

通过收集到的这些信息,就比较容易定位到人。

在通过IP定位技术溯源过程中,应注意以下情况:

- 假如 IP 反查的域名过多,考虑的就是 CDN,就没有必要继续去查了。

- 如果是普通运营商的出口IP就只能使用一些高精度IP定位工具粗略估计攻击者的地址,如果需要具体定位到人,则需要更多的信息。

3. ID追踪技术

在通过IP定位后技术追踪攻击者,可通过指纹库,社工库等或其他技术手段抓取到攻击者的微博账号,百度ID等信息,一般通过以下技术手段实现:

- 进行QQ同名方式去搜索,进行论坛等同名方式搜索,社工库匹配。

- 如果 ID 是邮箱,则通过社工库匹配密码,以往注册信息等。

- 如果 ID 是手机号,则通过手机号搜索相关注册信息,以及手机号使用者姓名。

例如,当通过 ID 追踪技术手段定位到某攻击者的QQ 号,QQ 网名等信息,通过专业社工库可以进一步追踪攻击者使用的 QQ 号注册过的其他网络 ID ,从而获得更多攻击者信息,从而确丁攻击者的身份。

4. 攻击程序分析

攻击者如果在攻击过程中对攻击目标上传攻击程序(如钓鱼软件),可通过对攻击者上传的而已程序进行分析,并结合 IP 定位,ID 追踪等技术手段对攻击进行分析溯源,常用的而已程序分析网站有:

- 微步在线云沙箱:https://s.threatbook.cn/

- Virustotal:https://www.virustotal.com/gui/home/upload

- 火眼:https://fireeye.ijinshan.com

- Anubis:http://anubis.iseclab.org

- joe:http://www.joesecurity.org

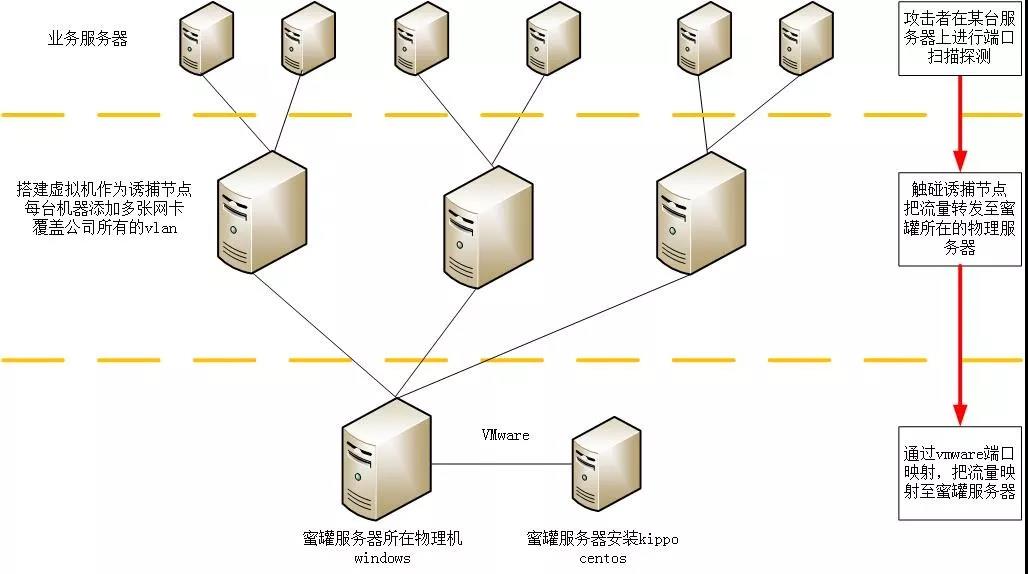

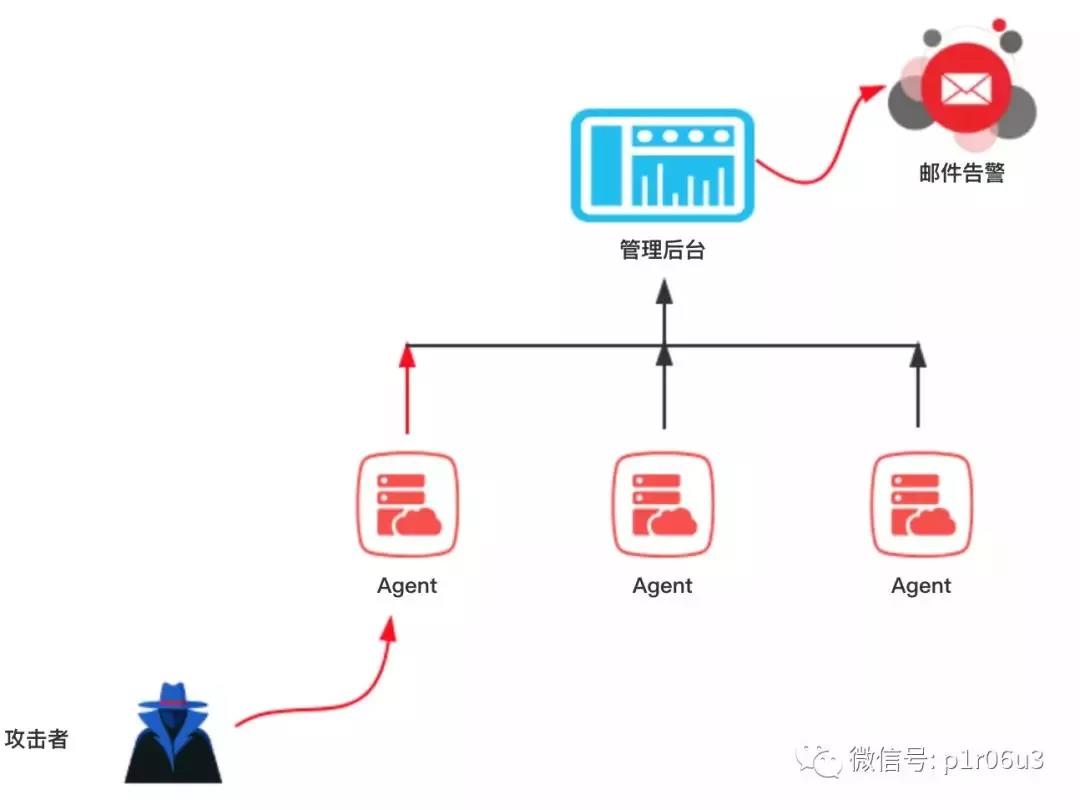

5. 蜜罐

蜜罐技术为网络安全中的一种入侵诱饵,目的是引诱黑客前来攻击,并收集黑客相关的证据和信息。

蜜罐溯源实战参考:https://www.freebuf.com/articles/web/246060.html

5.1 介绍

从被动防御到主动防御

一直以来,被动防御是通过面向已知特征的威胁,基于特征库精确匹配来发现可疑行为,将目标程序与特征库进行逐一比对,实现对异常行为进行监控和阻断,这些特征库是建立在已经发生的基础之上,这就很好的解释了为什么被动防御是一种“事后”行为。典型的行为有防火墙,入侵检测等。但是对于未知的攻击如 0day ,依赖于特征库匹配的防御是有效应对的,为了应对这种攻防不对等的格局,主动防御出现了,典型的技术有网络空间拟态防御。

引入主动防御策略

随着攻击技术的进一步提高,越来越多的方法可以绕过传统的被动防御技术对目标系统发起攻击,传统的被动防御技术也引进了主动防御策略,如各大厂推出的智能防火墙,思科的下一代防火墙,山石网科的智能防火墙,将人工智能技术引入防火墙来主动发现恶意行为。除此之外,也有新型的主动防御技术如沙箱,蜜罐等相继出现,进一步弥补了攻防不对称的局面。这类技术主要解决“已知的未知威胁”,例如,蜜罐通过构建伪装的业务主动引诱攻击者,从而迷惑攻击者,通过捕获IP进行封堵来提高攻击者的时间成本,也可对攻击者进行溯源,但是蜜罐技术还是无法应对 0day漏洞。

沙箱技术

沙箱技术源于软件错误隔离技术。SFI主要思想是隔离。沙箱通过采用虚拟化等技术构造一个隔离的运行环境,并且为其中运行的程序提供基本的计算资源抽象,通过对目标程序进行检测分析,准确发现程序中的恶意代码等,进而达到保护宿主机的目的。如默安的架构采用 kvm,长亭采用的是 docker。

由于沙箱具有隔离性,恶意程序不会影响到沙箱隔离外的系统,而且沙箱还具有检测分析的功能,来分析程序是否为恶意程序。但是还存在隐患,沙箱只能监控常见的操作系统应用接口程序,使一些恶意代码能够轻松绕过从而攻击宿主外的环境。

基于虚拟机的沙箱为不可信资源提供了虚拟化的运行环境,保证原功能的同时提供了相应的安全防护,对宿主机不会造成影响。基于虚拟机的沙箱采用虚拟化和恶意行为检测两种技术,恶意行为检测技术采用了特征码检测法和行为检测法来进行检测,特征码检测对检测 0day 漏洞无能为了,行为检测可以检测出 0day ,但误报率高。

蜜罐技术

蜜罐技术起源20世纪90年代,它通过部署一套模拟真实的网络系统来引诱攻击者攻击,进而在预设的环境中对入侵行为进行检测,分析,还原攻击者的攻击途径,方法,过程等,并将获取的信息用于保护真实的系统。广泛应用于恶意代码检测与样本捕获,入侵检测与攻击特征提取,网络攻击取证,僵尸网络追踪等。

蜜罐之所以称为蜜罐,是因为设计之初是为了攻击者量身定做的包含大量漏洞的系统,是用于捕获攻击者的一个陷阱,本质上是一种对攻击者的欺骗技术,只用蜜罐在处于不断被扫描被攻击甚至被攻破的时候,才能体现出蜜罐的价值。蜜罐其实不包括任何敏感数据。可以这么说,能够访问蜜罐的,都是可疑行为,都可以确认为黑客,从而采取下一步动作。

通过以上的分析,推出蜜罐具有的三种能力:

伪装:通过模拟各种含有漏洞的应用系统来引诱攻击者入侵以减少对实际系统的威胁。

数据诱捕:攻击者如果攻入蜜罐,那么可以通过蜜罐日志记录来还原攻击者从进入到离开蜜罐期内的所有活动过程及其他信息。

威胁数据分析:对攻击者的数据进行分析,还原攻击者的攻击手法,并对此进行溯源等。

但同时,蜜罐也有它的局限性,只有被攻击时才能发挥它的价值。

如果攻击者没有触发蜜罐,那么蜜罐是毫无意义的,所以现在我们更要关注如何让攻击者能有效地触碰到蜜罐,然后利用相关技术对此开展溯源。同样,如果攻击者识别了该蜜罐,并且成功进入,利用相关逃逸 0day 对蜜罐展开攻击(蜜罐记录不到),那么蜜罐将被作为跳板机对其他真实业务展开攻击,危害巨大。

5.2 分类

低交互式蜜罐

通常指与操作系统交互程度较低的蜜罐系统,仅开放一些简单的 服务或端口,用来检测扫描和连接,这种容易被识别。

中交互式蜜罐

介于低交互式和高交互式之间,能够模拟操作系统更多的服务,让攻击者看起来更像一个真实的业务,从而对它发动攻击,这样蜜罐就能获取到更多有价值的信息。

高交互式蜜罐

指的是与操作系统交互很高的蜜罐,它会提供一个更真实的环境,这样更容易吸引入侵者,有利于掌握新的攻击方式和类型,但同样也会存在隐患,会对真实网络造成攻击。