OPNsense的DMZ区配置

0. 前言

0.1 介绍

DMZ是非军事区的缩写,是一种网络(物理或逻辑),用于连接主机,这些主机提供与不受信任的外部网络(通常是Internet)的接口,同时保持内部,专用网络(通常是公司网络)分离和隔离形成外部网络。

由于最容易受到攻击的系统是为局域网之外的用户提供服务的系统,例如电子邮件,Web和域名系统(DNS)服务器,因此它们在DMZ内部被“隔离”,从那里对专用网络的访问受到限制。DMZ中的主机可以与内部和外部网络进行通信,但是与内部网络主机的通信受到严格限制。

使用安全网关(即防火墙)隔离DMZ,以过滤DMZ和专用网络之间的流量。DMZ本身前面还有一个安全网关,用于过滤来自外部网络的传入流量。

DMZ的最终目标是允许从不受信任的网络访问资源,同时保持私有网络的安全。DMZ中通常放置的资源包括Web服务器,邮件服务器,FTP服务器和VoIP服务器。

0.2 DMZ的好处

DMZ是不安全的网络,它允许从不受信任的外部网络访问其上的主机/系统,同时使专用网络上的其他主机/系统与外部网络隔离并保护其安全。

DMZ的目的是允许从外部不受信任的网络(即Internet)访问某些主机/系统,同时将网络的其余部分(专用网络)保护在防火墙之后。

通过配置一定的规则策略可以把DMZ区域当作中转站,很大程度上降低了安全问题。

0.3 其他

对于当下比较流行的思科防火墙或者是天融信防火墙来说,它们都有自带的DMZ区域;而作为开源防火墙的opnsense没有自带的DMZ区域,所以不少人在第一次使用这个开源的防火墙会遇到不少困难,DMZ无法轻松地配置,所以我写这篇文章来记录,防止其他人入坑,避免不必要的绕弯子。

1. 实验要求

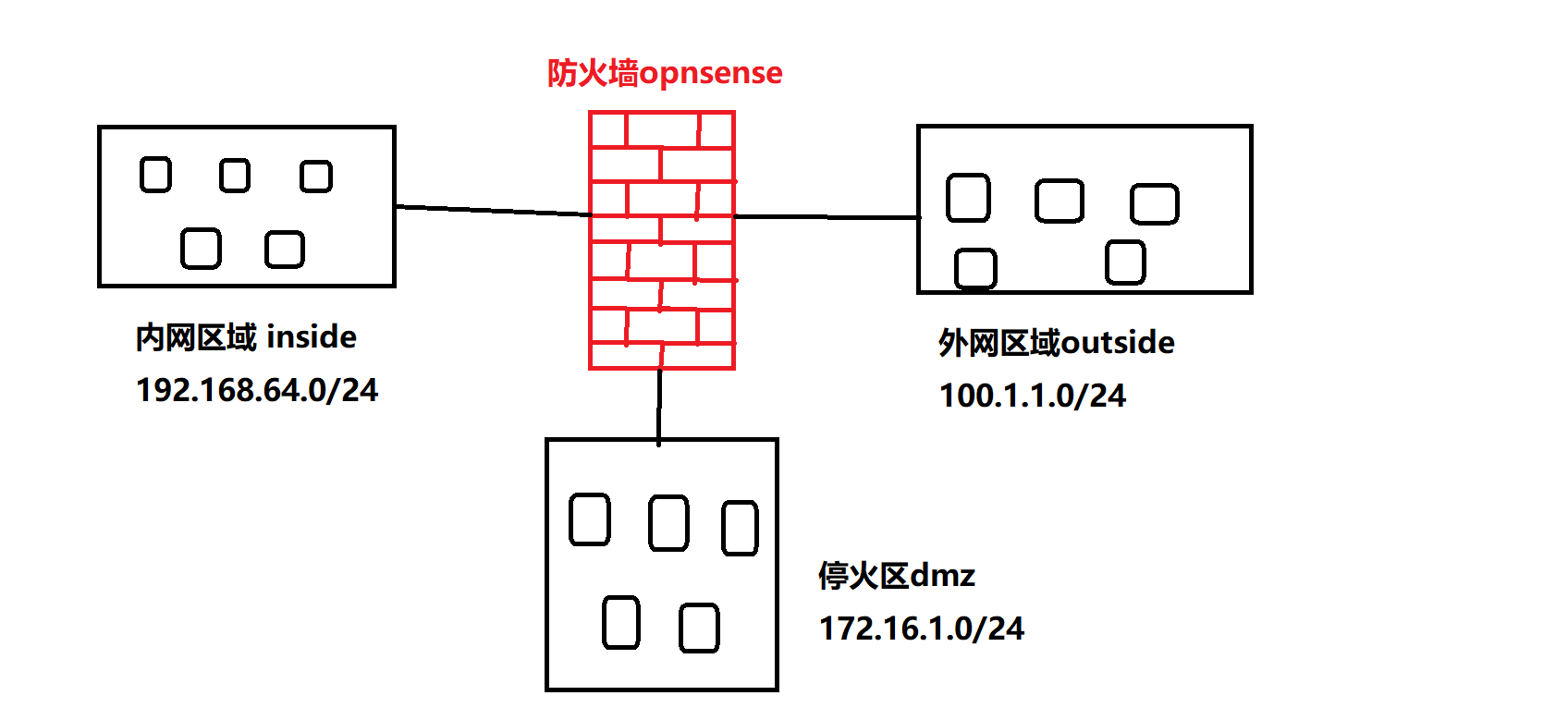

1.0 建立三个不同网络

不同网络作为不同区域

内网区域:192.168.64.0/24

外网区域:100.1.1.0/24

停火区域:172.16.1.0/24

1.1 网络拓扑图

1.2 实验所需设备

一台win XP作为内网PC;一台win server 2003作为外网服务器;一台win server 2008作为停火区服务器;这三台机器在虚拟机VMware上进行操作。

1.3 要求实现的结果

内网区域任何主机可以访问外网,同时可以访问dmz区域;

dmz区域主机可以访问外网,但不可以访问内网;

外网不可以访问内网,同时外网也不可以访问dmz区域。

2. 实验过程

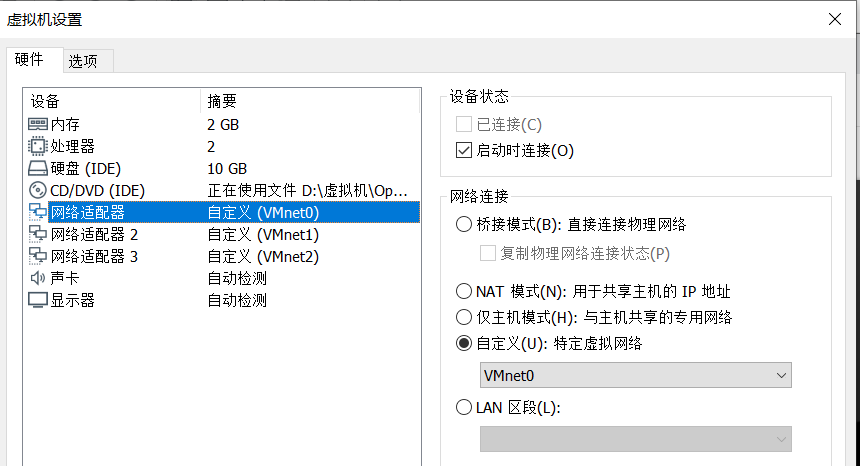

2.0 opnsense网络适配器配置

由于防火墙需要连接三方,所以我们需要三个接口,在虚拟机中就需要配置三个网络适配器,一个作为lan(内网),一个作为wan(外网),一个作为dmz(停火区);同时,需要把三个网络适配器分配在不同的虚拟网络中。

2.1 三台机器网络适配器配置

另外三台机器需要分别和opnsense的三个网络适配器配在同一个虚拟网络中;

win XP 放在VM1中;win server2003放在VM0中;win server2008放在VM2中。

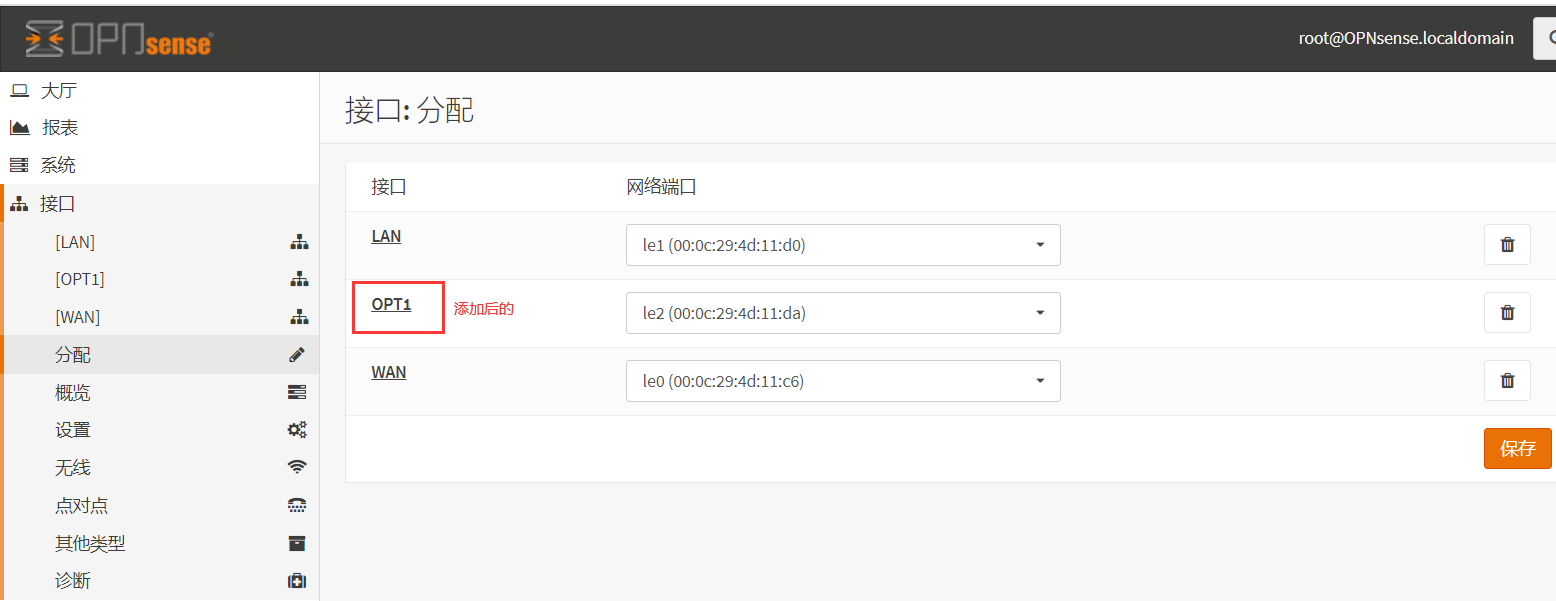

2.1 DMZ接口创建

访问opnsense的web网页端,在左侧找到“接口”–>”分配“–>添加

2.2 接口配置

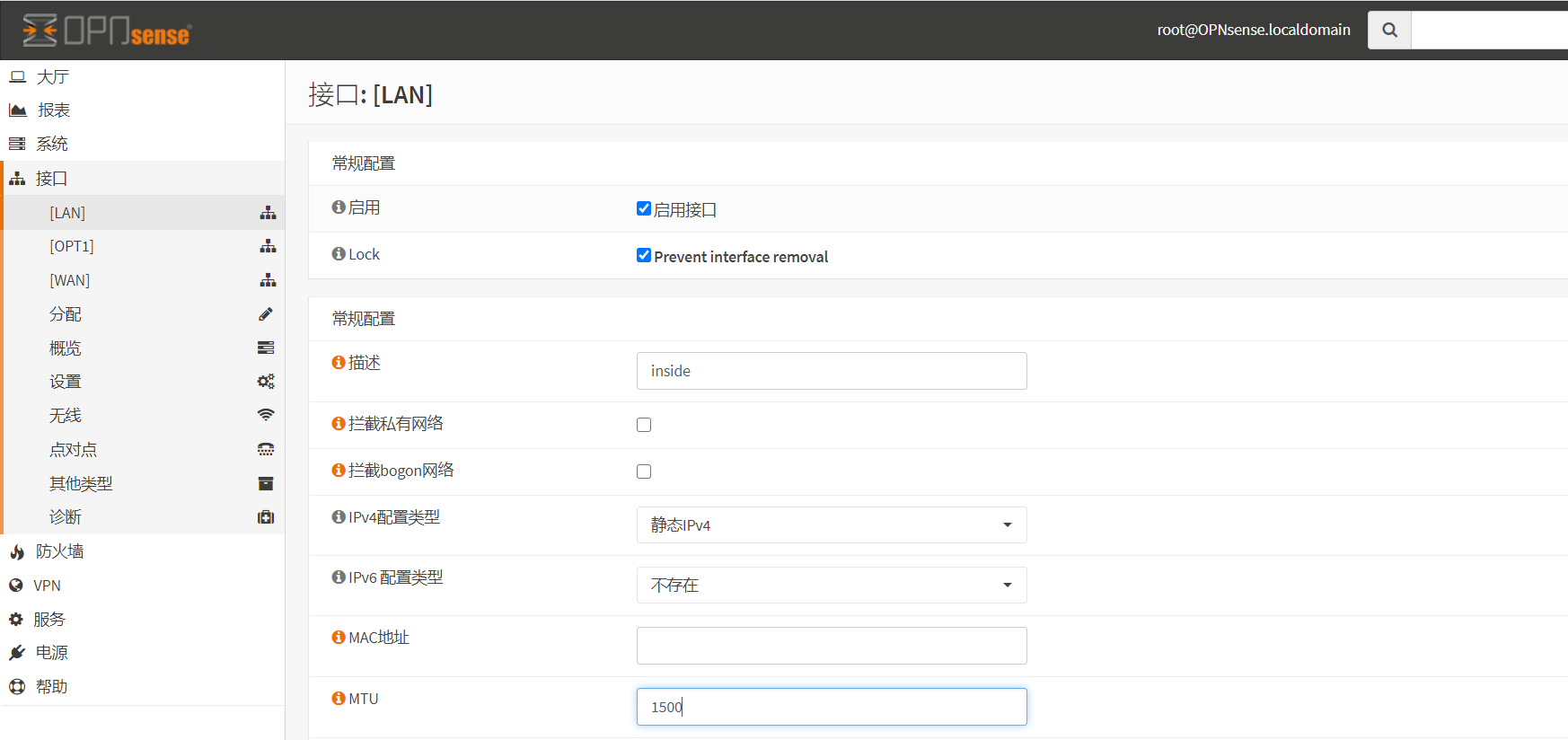

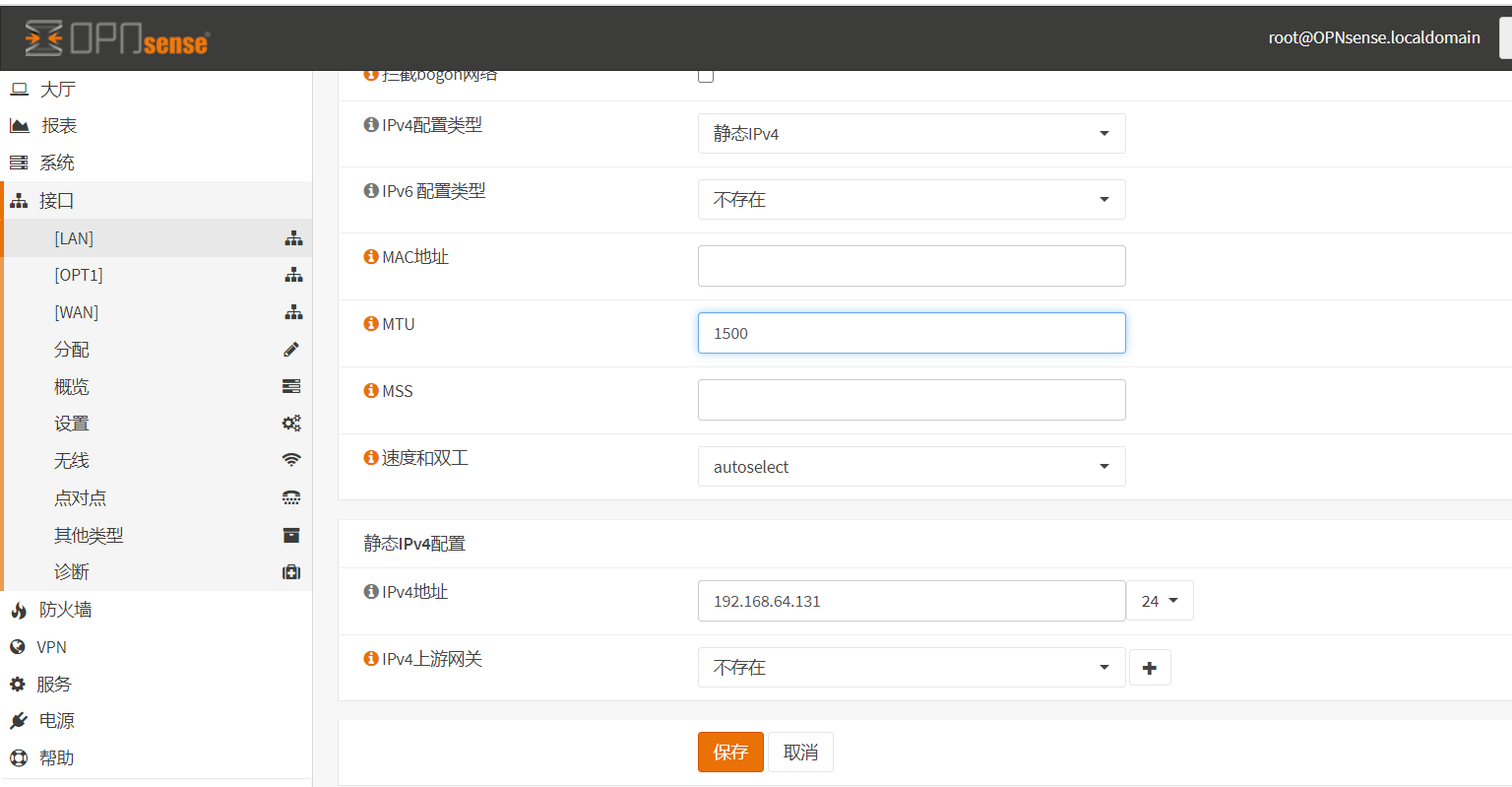

2.2.1 lan接口配置

“保存”后右上角“应用更改”(切莫忘记)

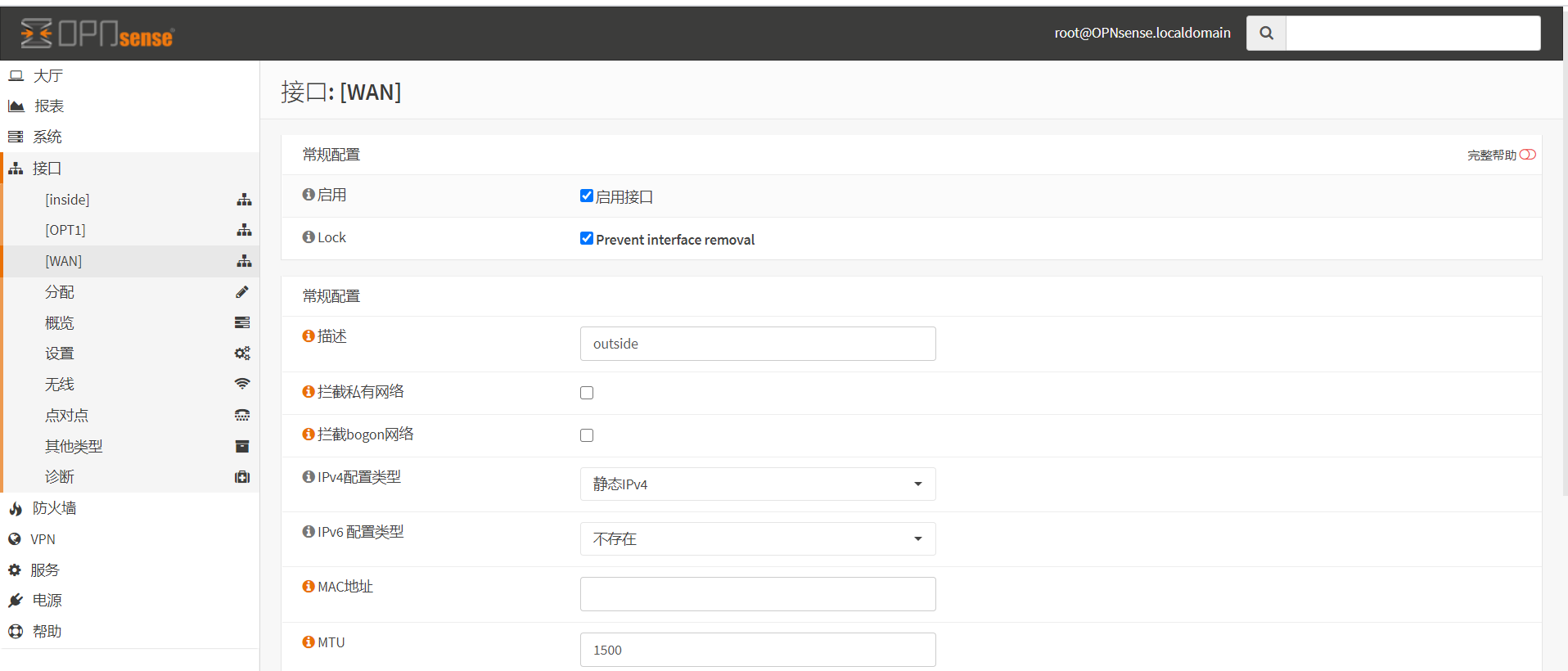

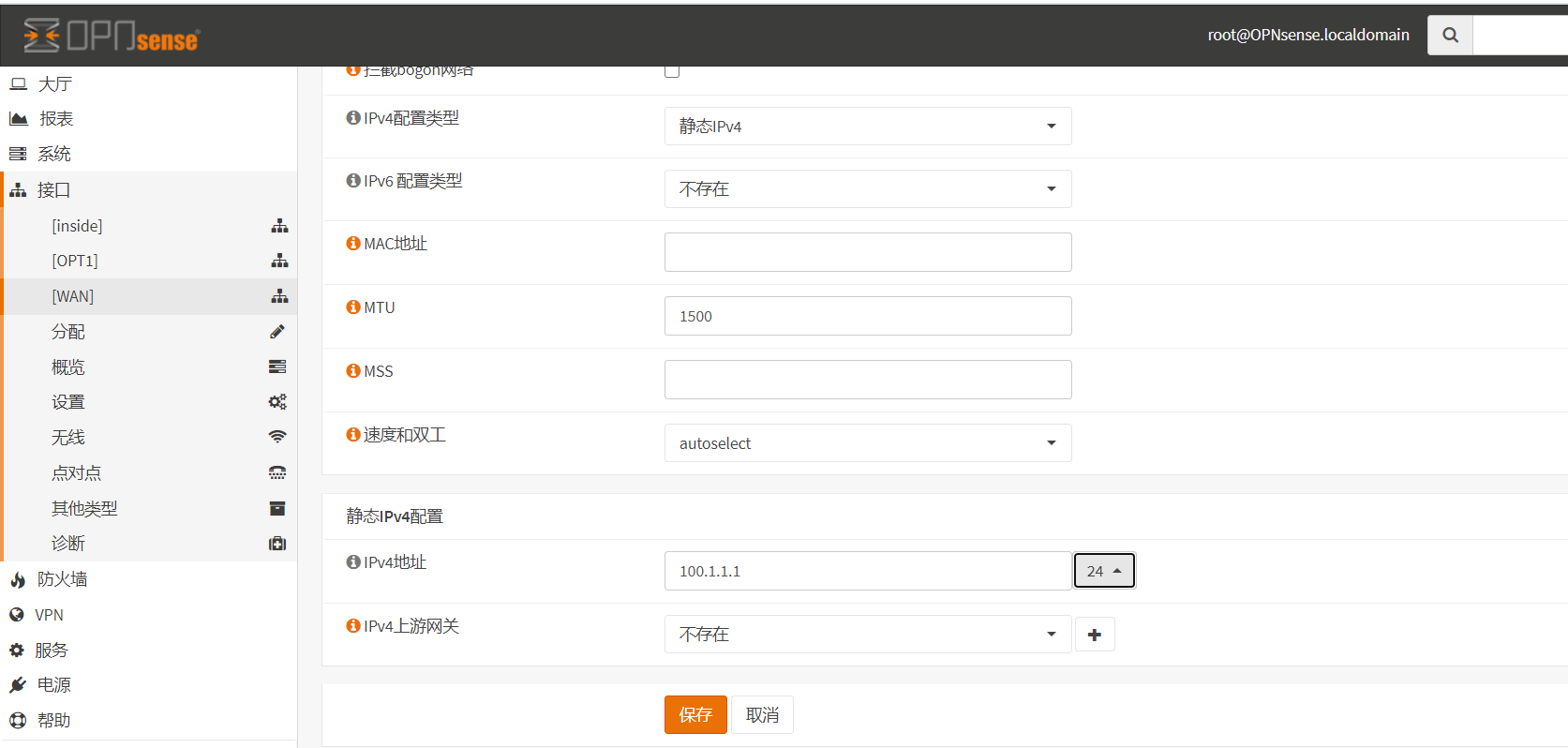

2.2.2 wan接口配置

“保存”后右上角“应用更改”(切莫忘记)

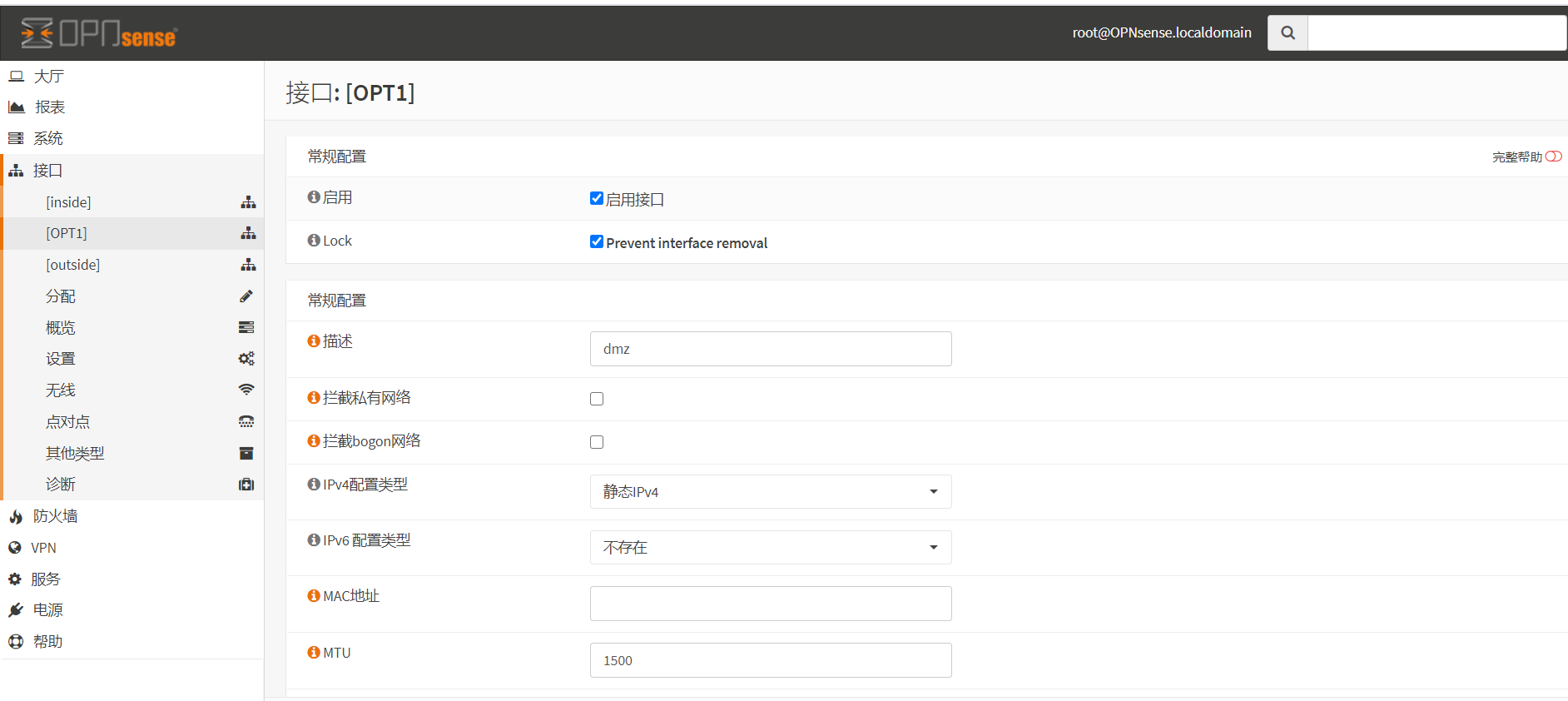

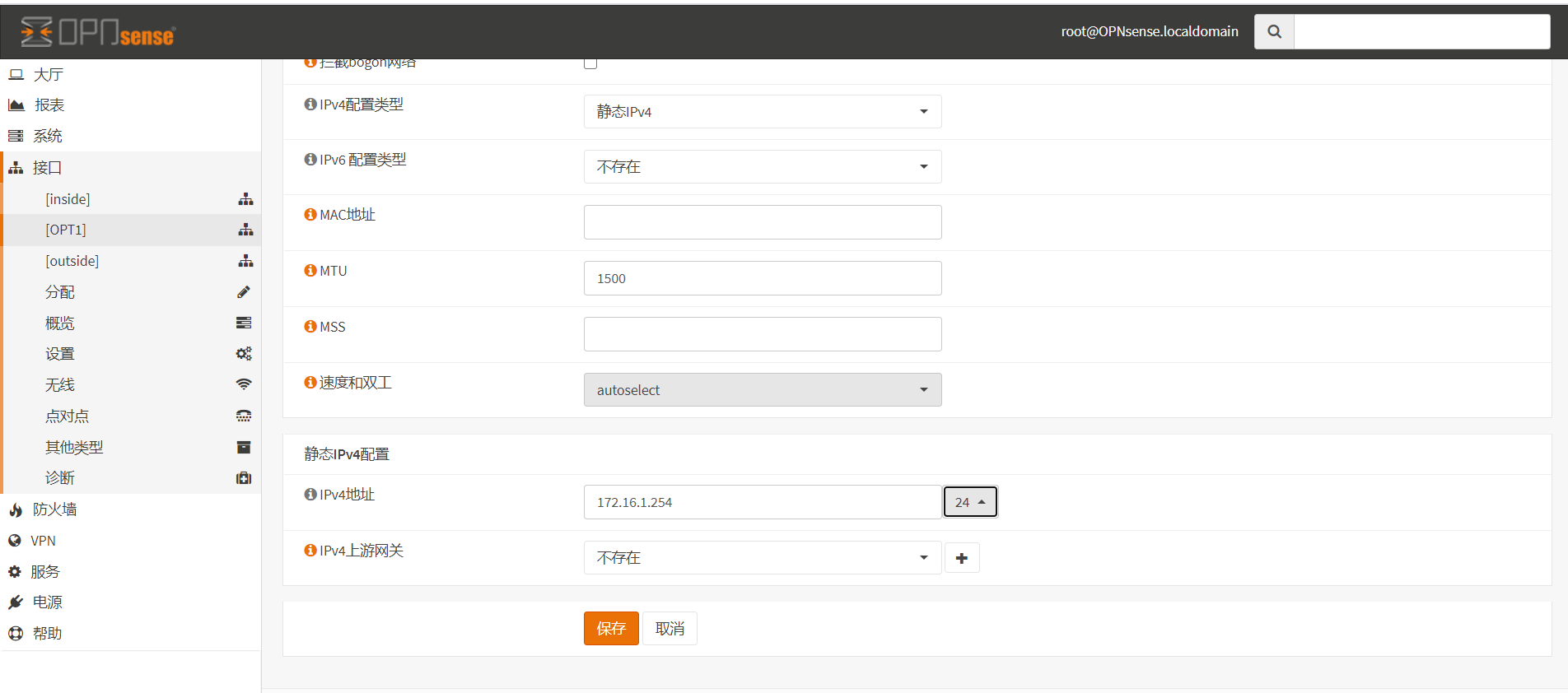

2.2.3 dmz接口配置

“保存”后右上角“应用更改”(切莫忘记)

2.5 三台机器IP以及默认网关配置

默认网关配置对应的同一虚拟网络防火墙接口IP

1 | winXP(inside): |

1 | win2003(outside): |

1 | win2008(DMZ): |

2.6 防火墙规则配置

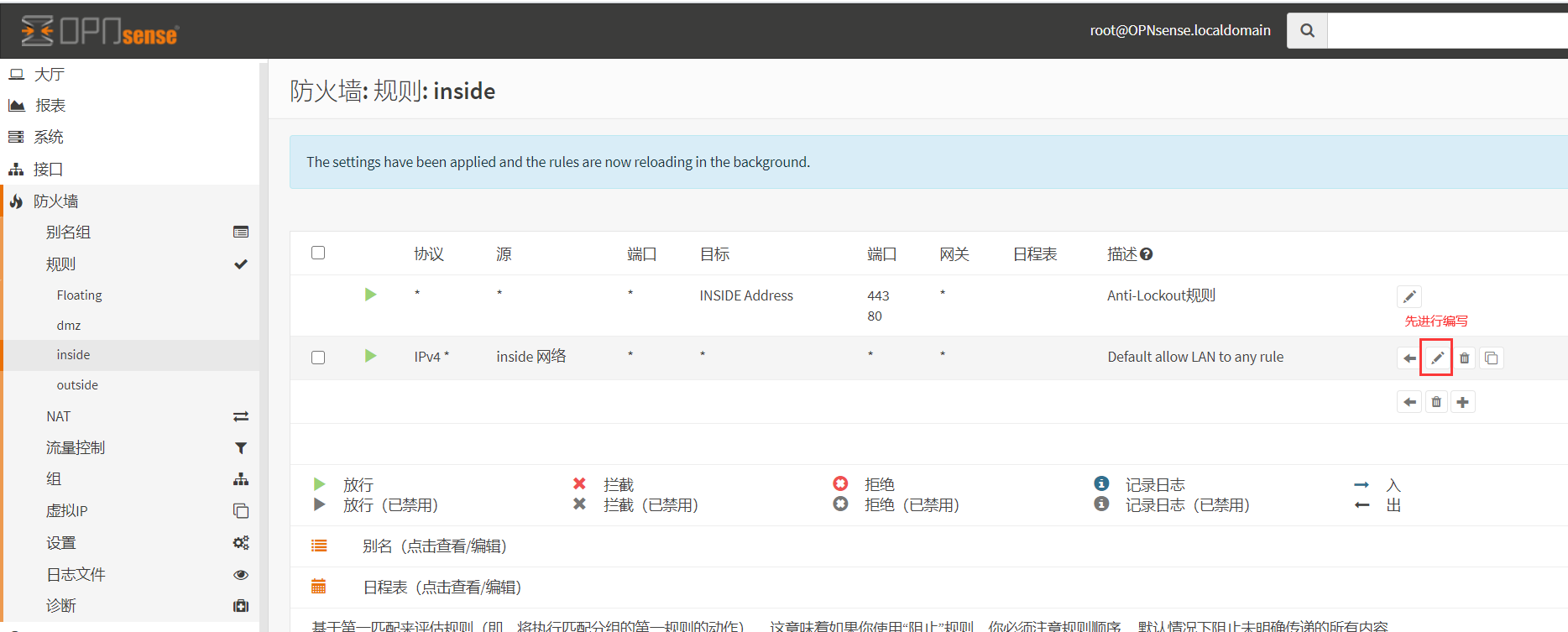

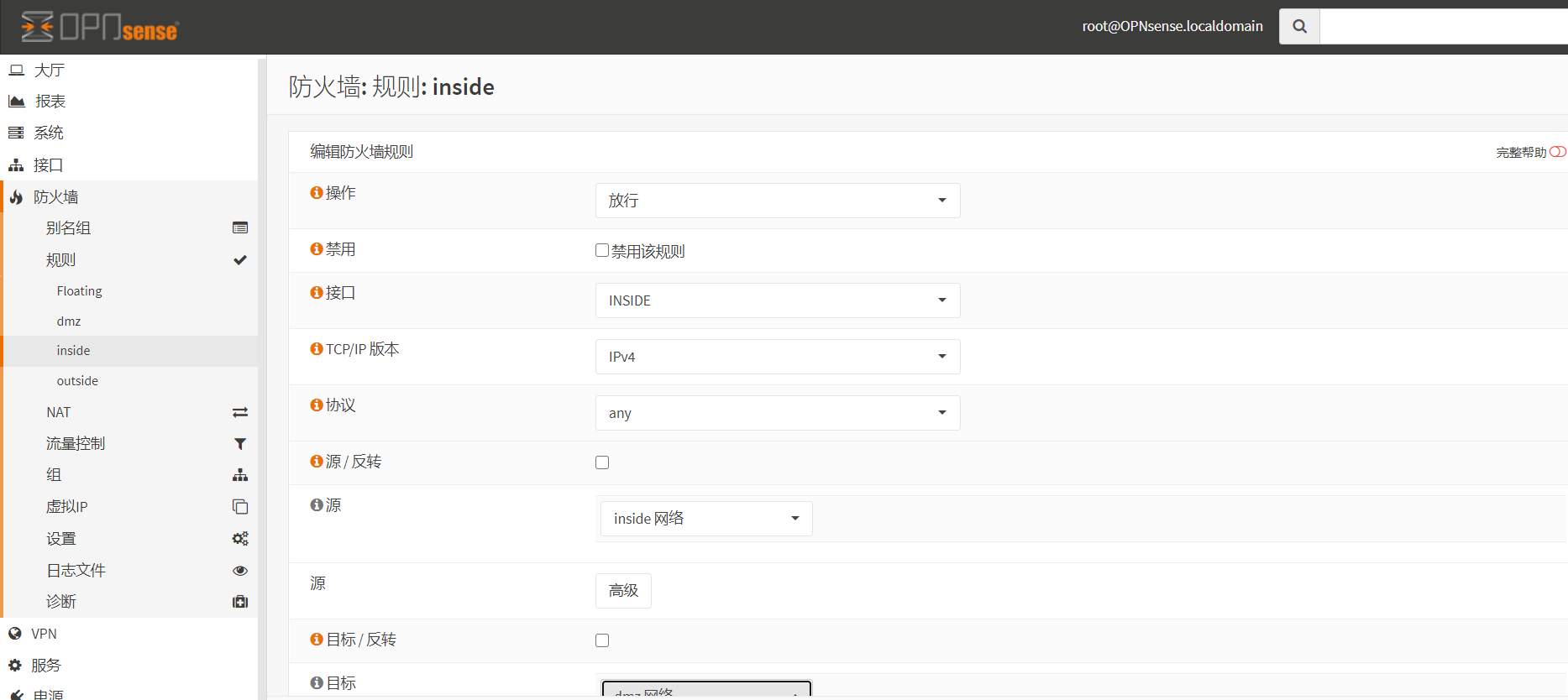

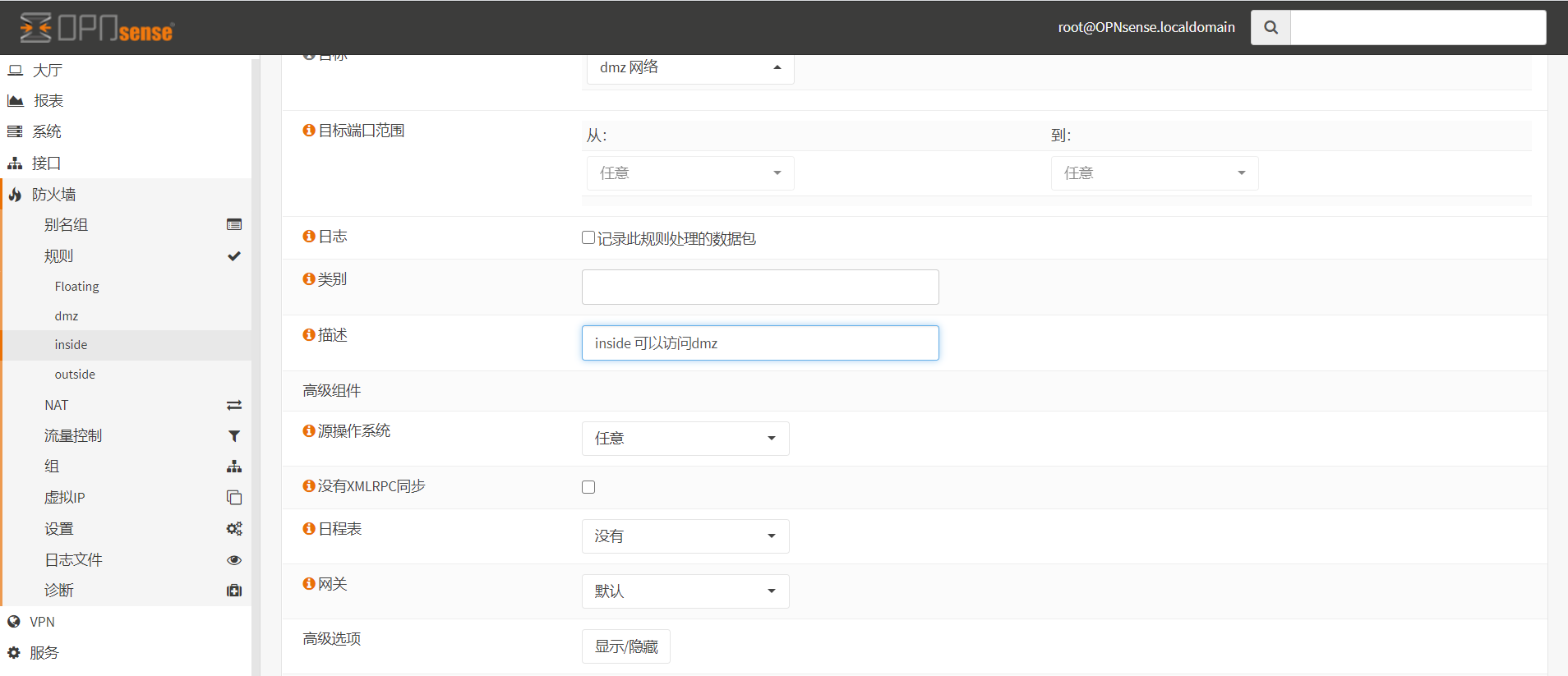

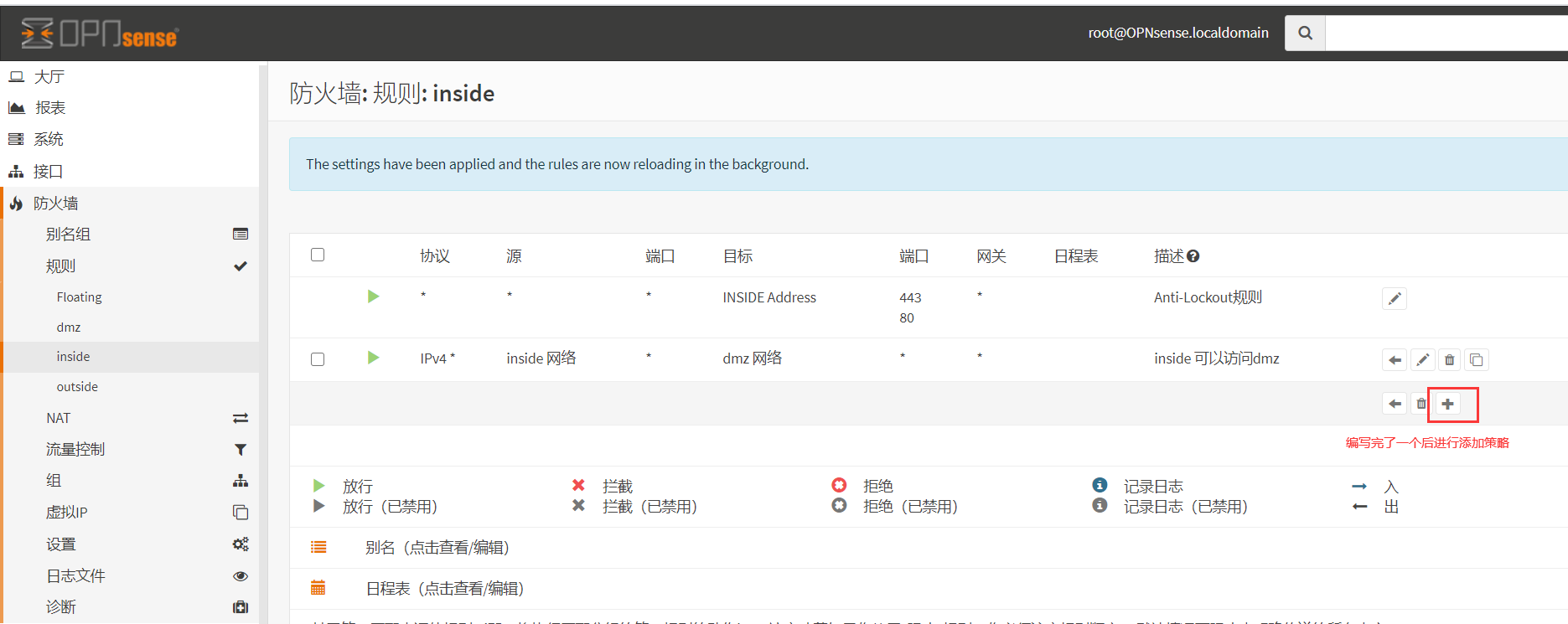

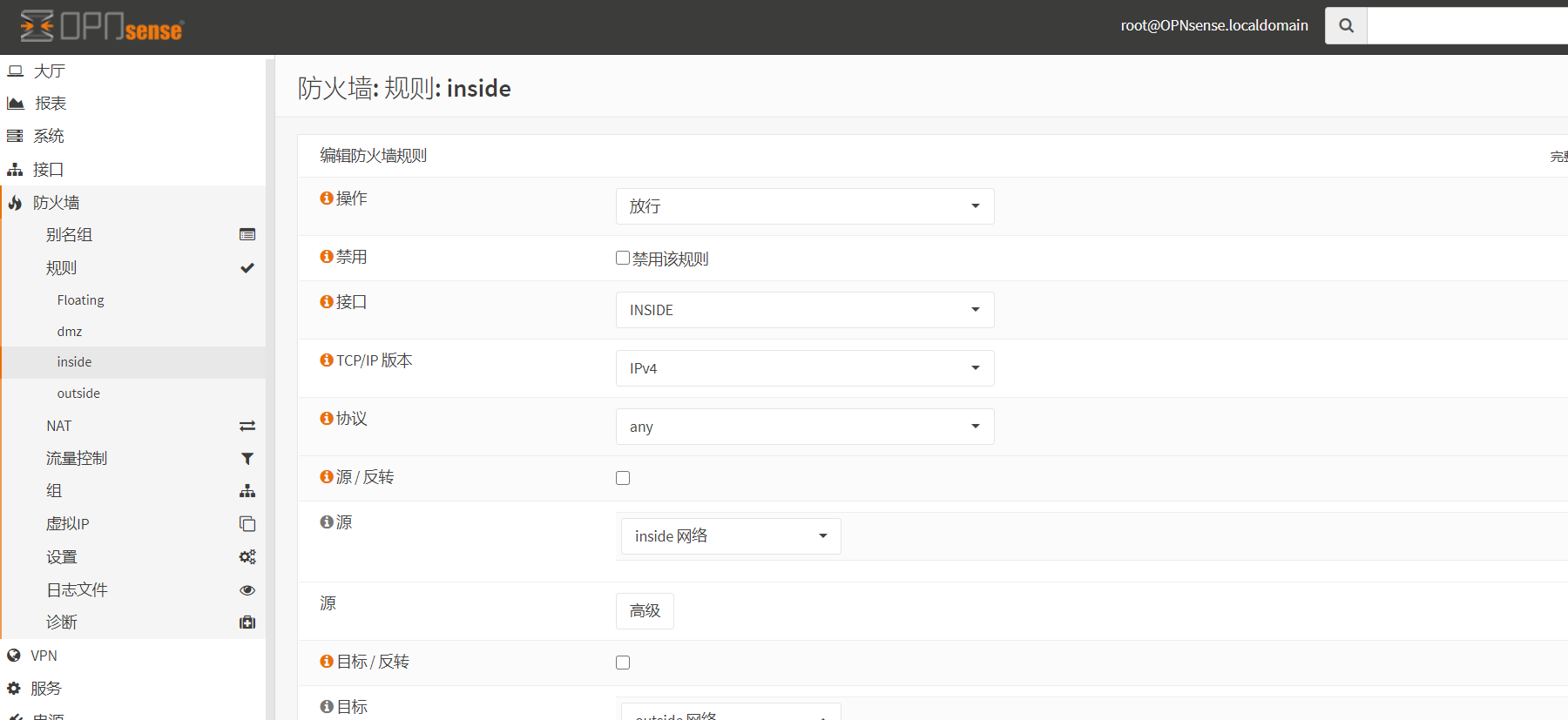

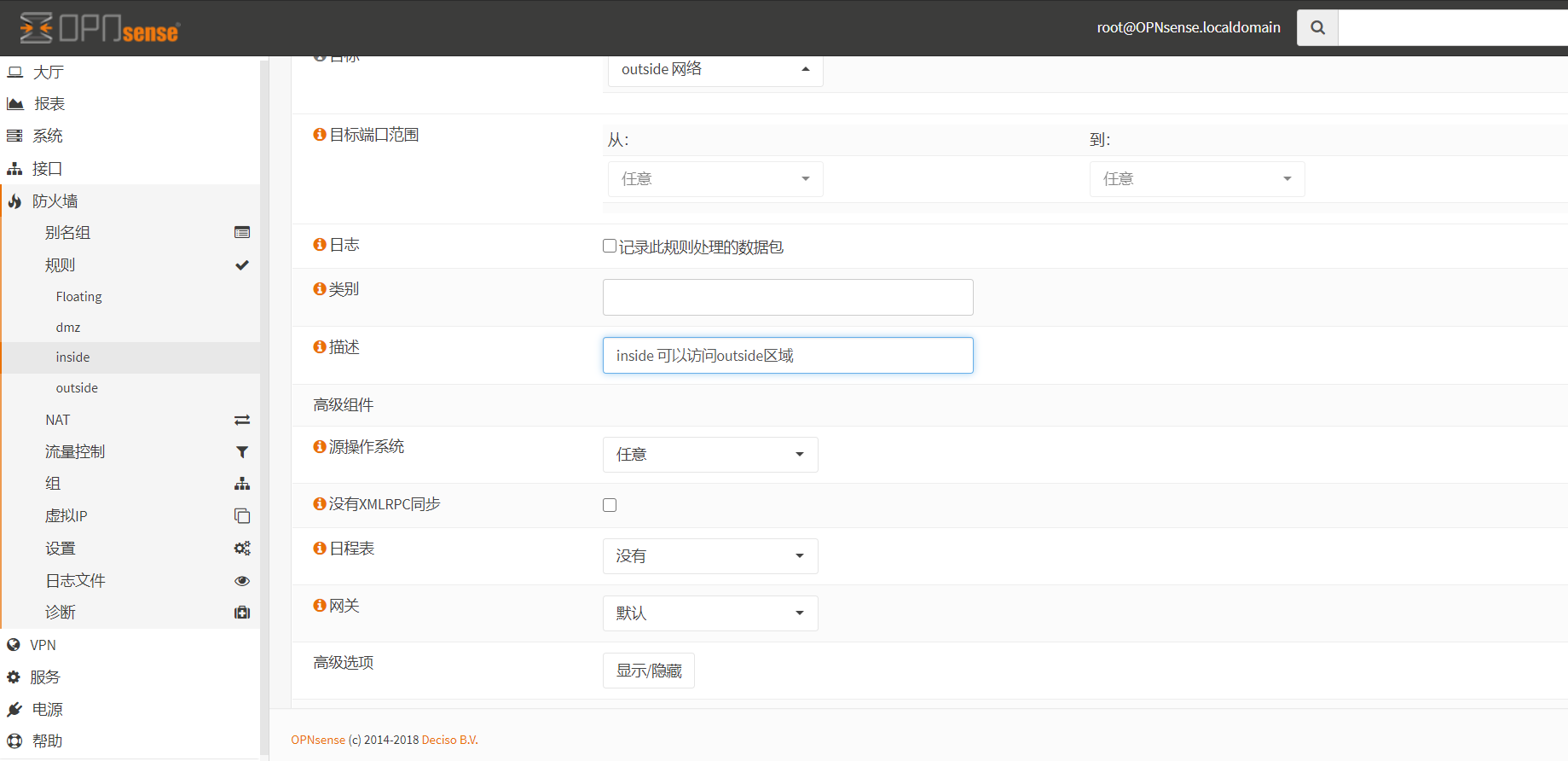

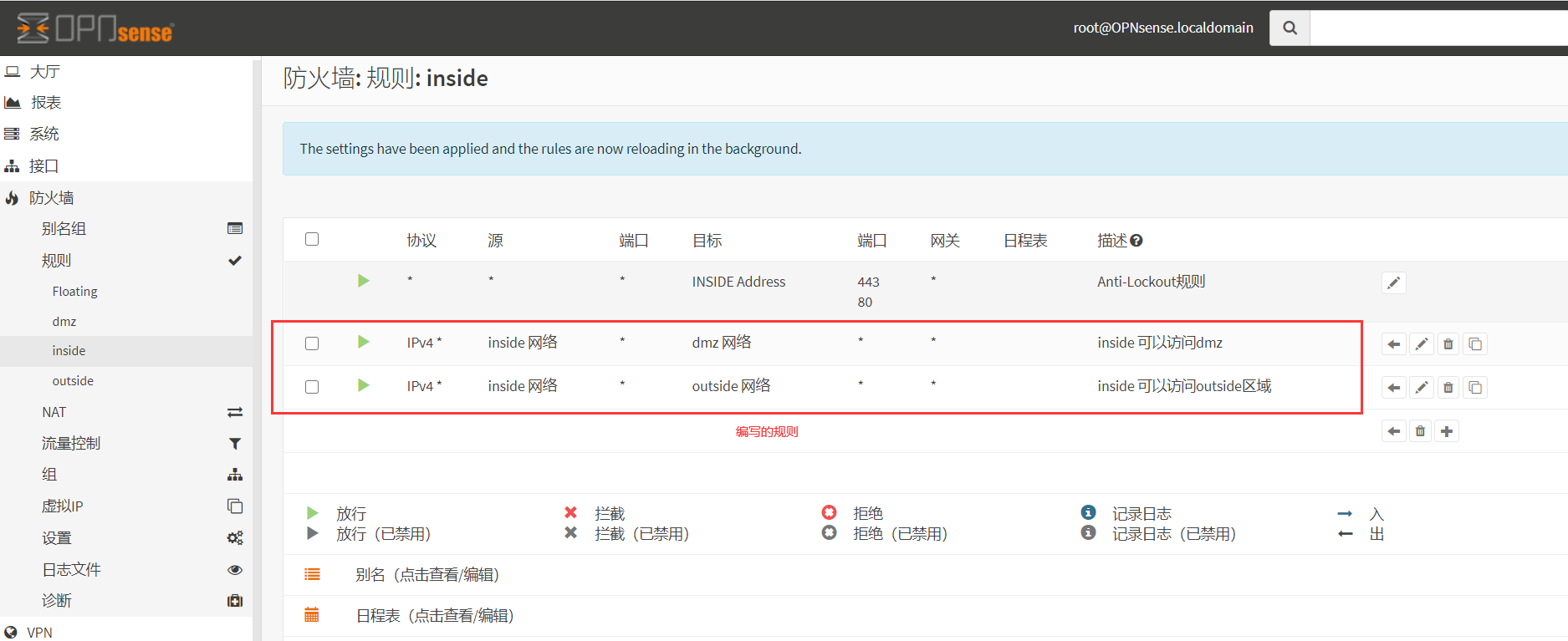

2.6.1 inside规则配置

inside可以访问dmz区域,同时可以访问outside区域。

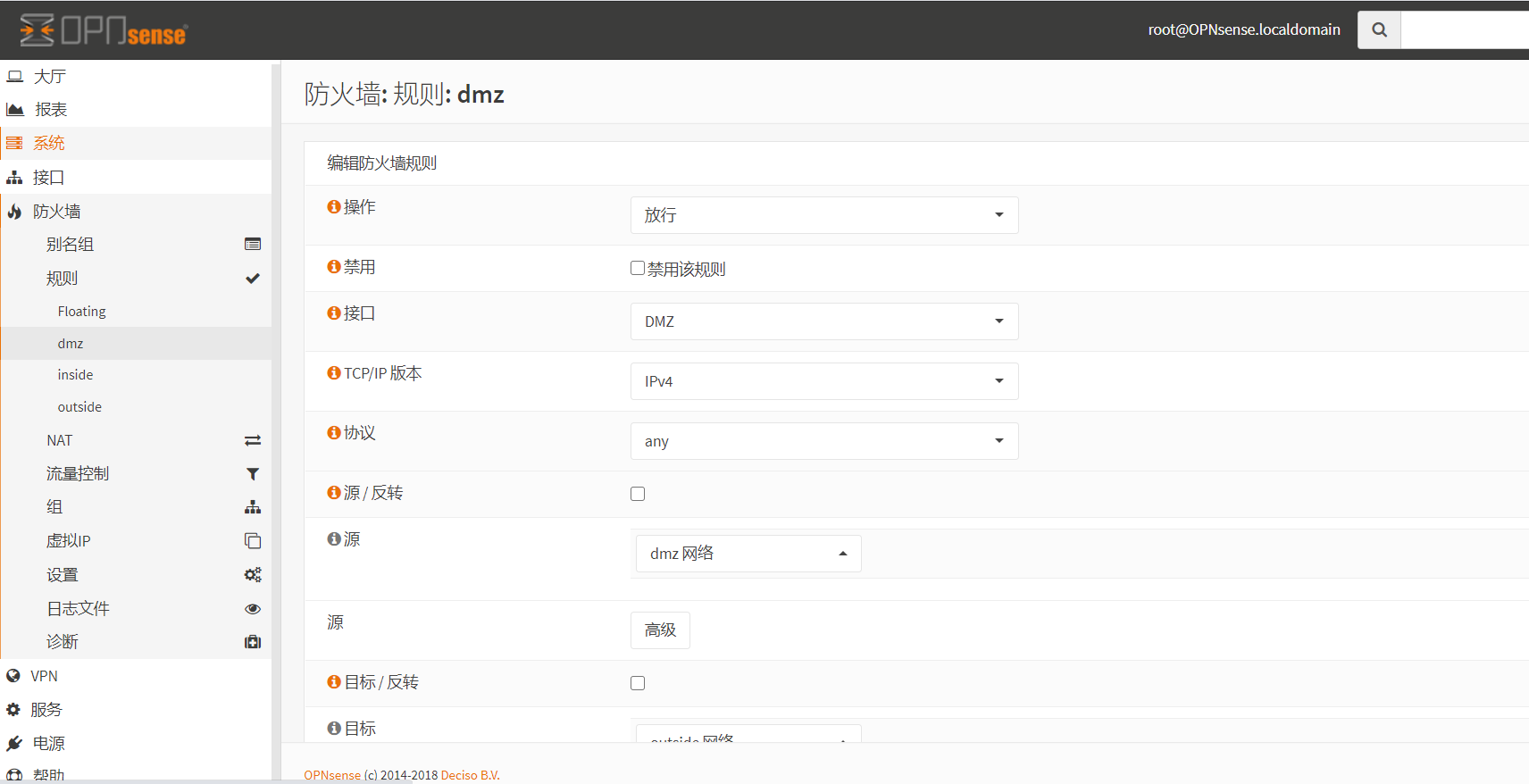

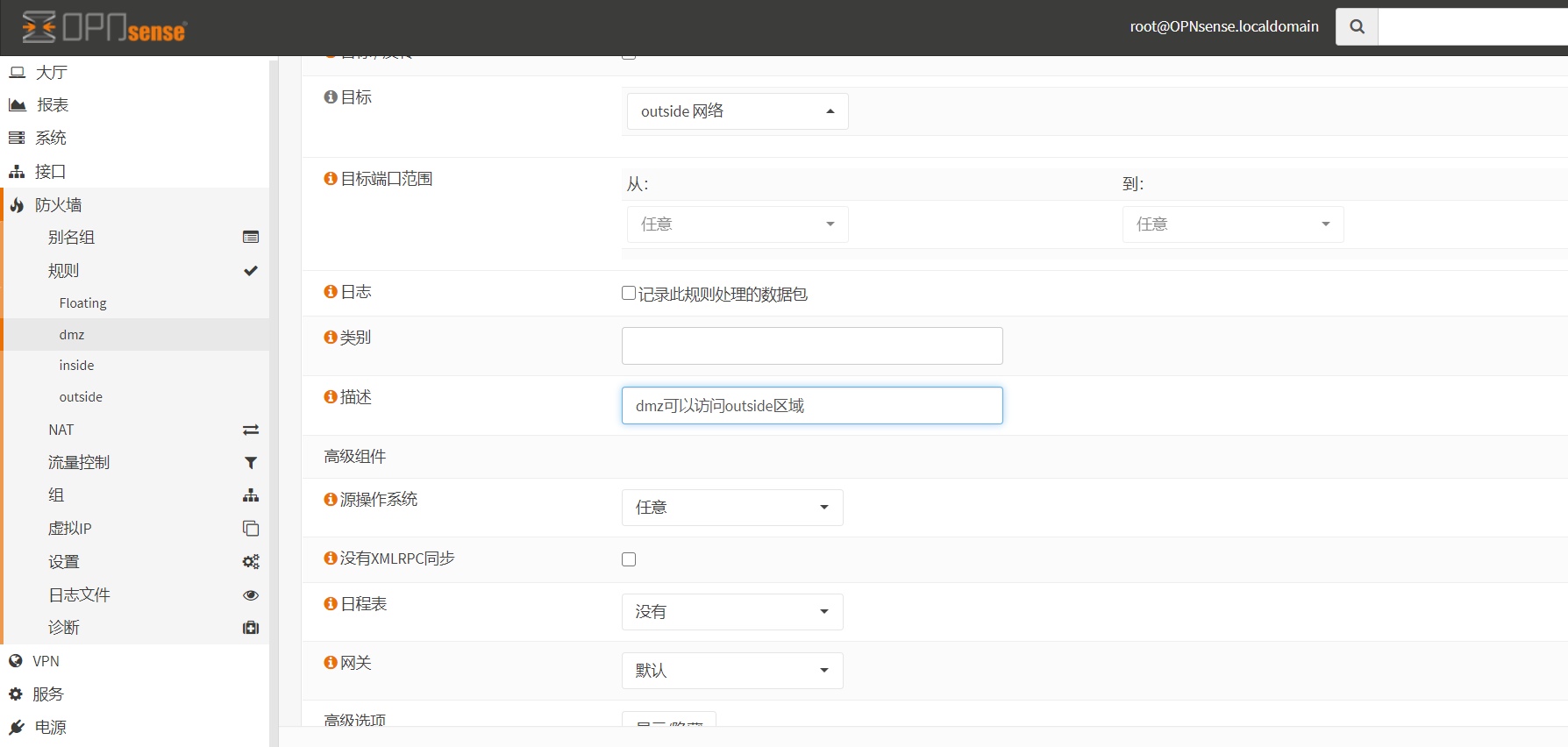

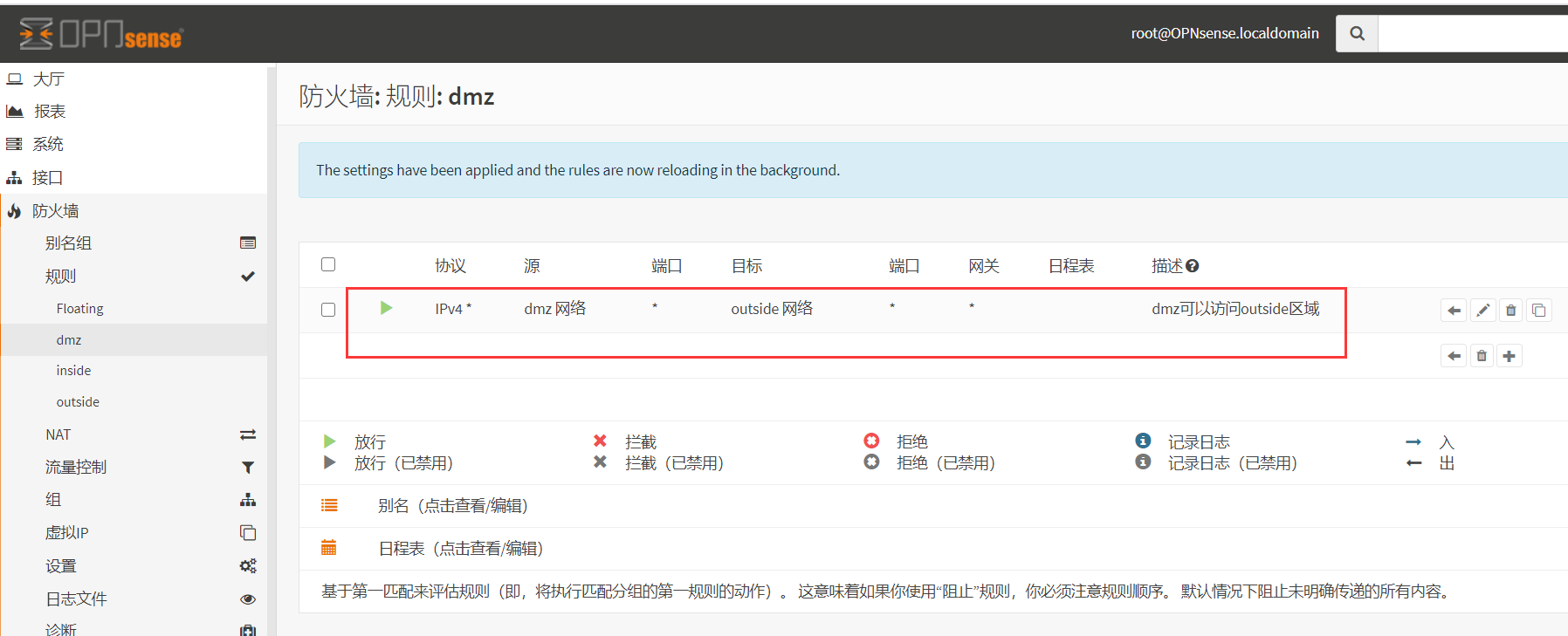

2.6.2 dmz规则配置

dmz可以访问outside区域,但是不可以访问inside区域。

2.6.3 outside规则配置

outside区域不做配置,默认阻拦一切对外Internet访问。

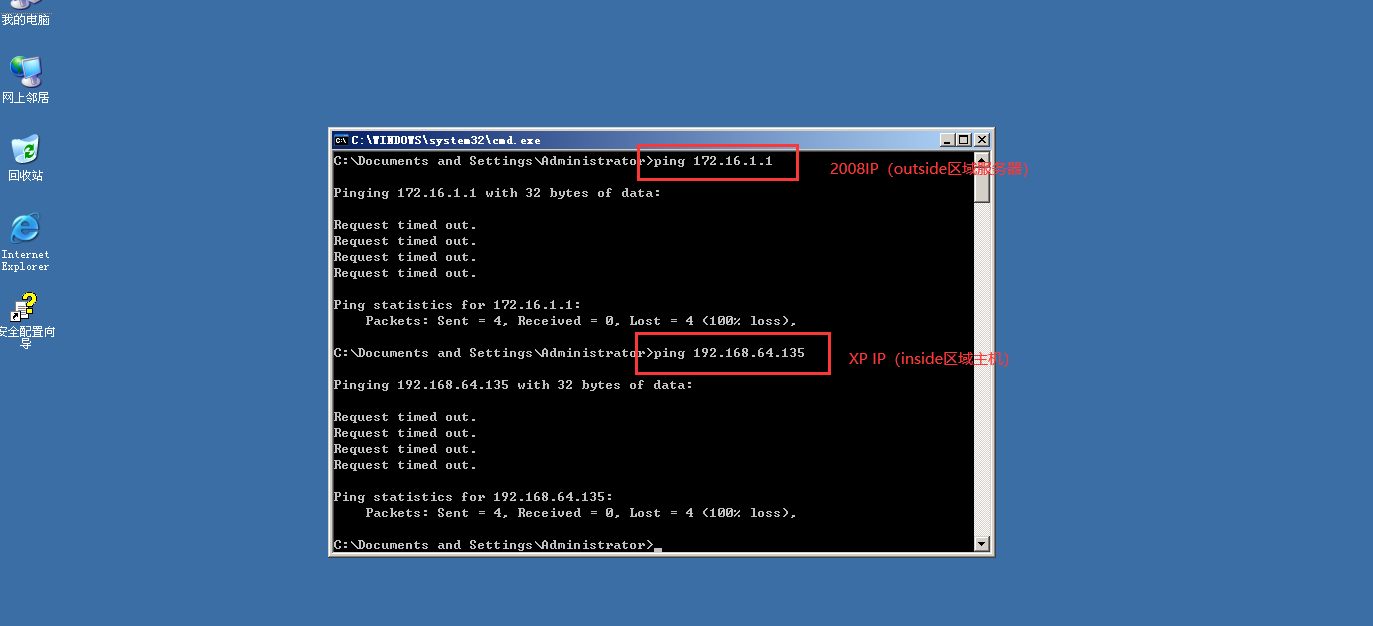

3. 实验结果

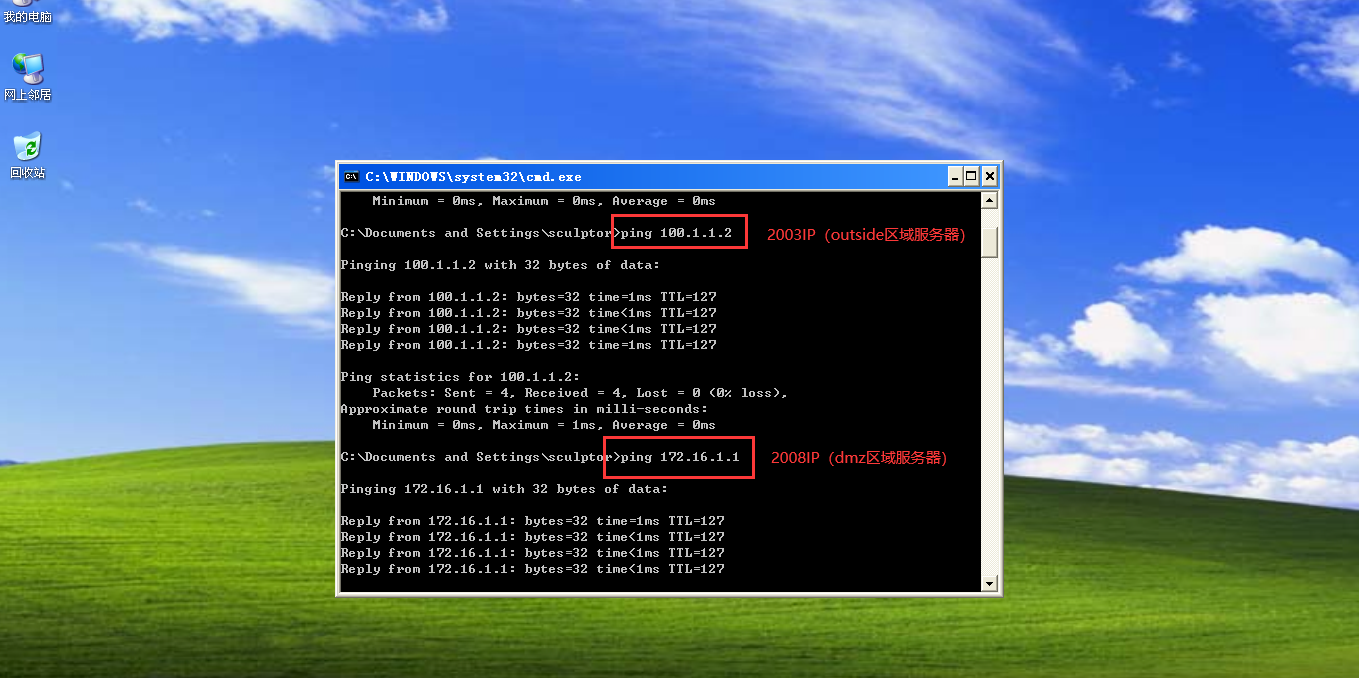

3.1 对于win XP

win xp 可以访问 win server2008和win server2003。

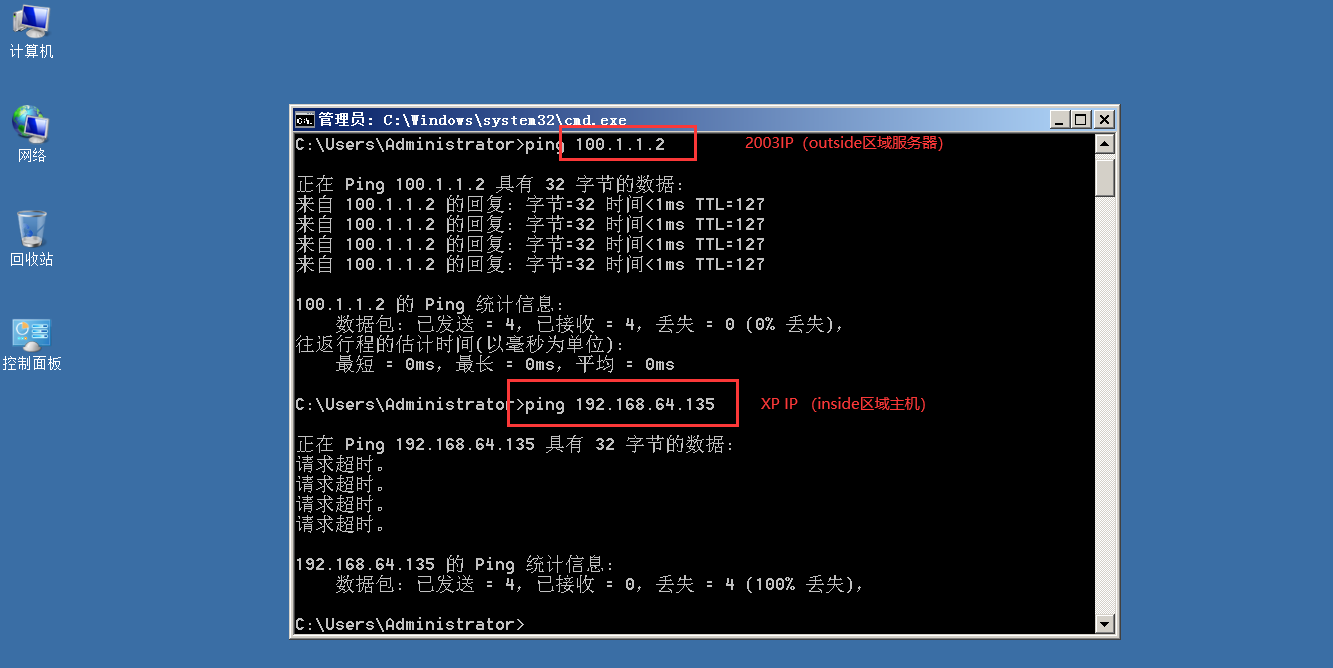

3.2 对于win server2008

win server2008可以访问win server2003,但是不能访问win XP。

3.3 对于win server2003

win server2003无法访问win XP和win server2008。