防火墙实验

1. 实验一:验证区域隔离和策略编写

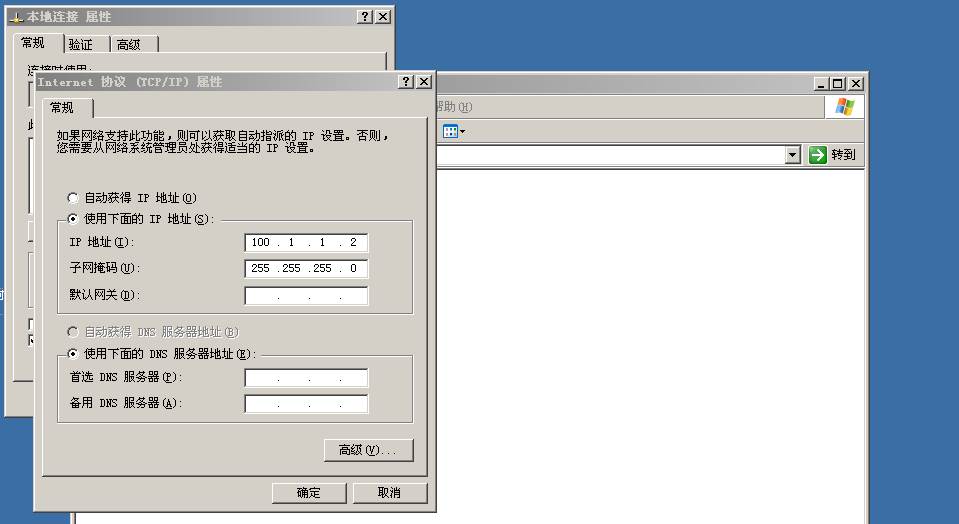

地址:

2. 实验二:做源转换(SNAT)

2.0 前言

当外网服务器没有默认网关时,也就是外网服务器默认网关不指向防火墙的外网接口时,内网和DMZ区域就无法访问外网。

源转换的目的:让内部员工可以由内到外的上网。

2.1 在实验一的基础上,将外网PC的网关去掉

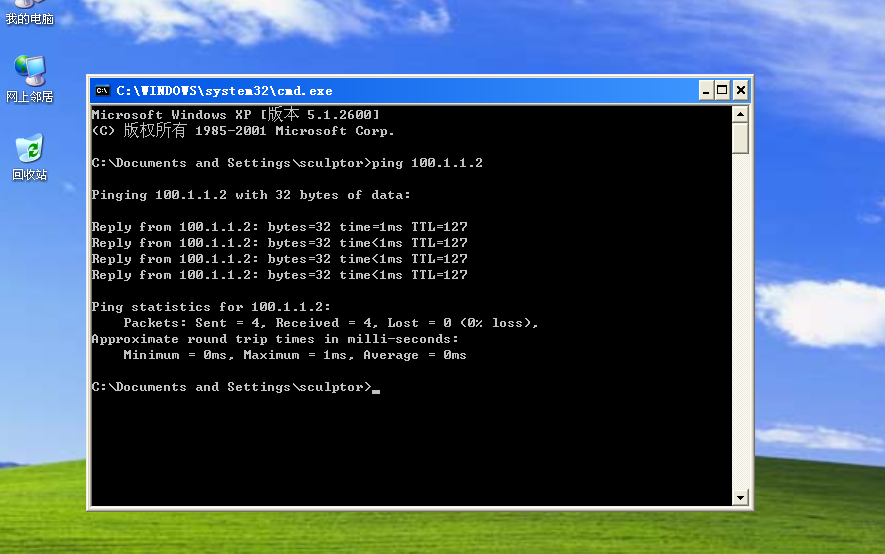

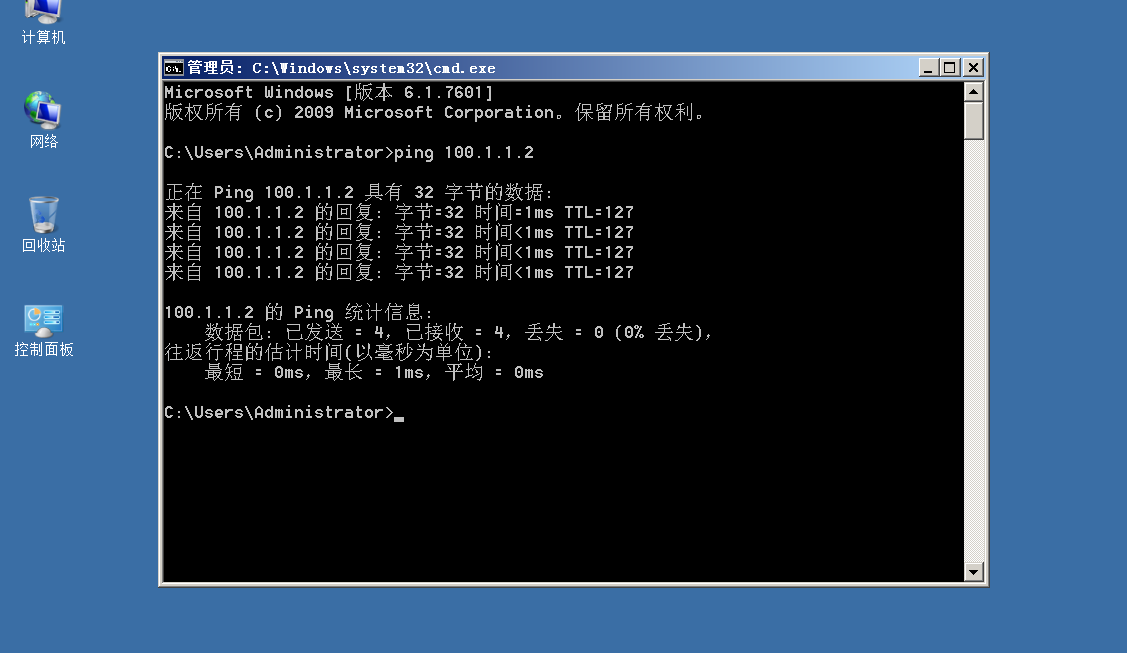

win XP和win server2008都无法访问win server2003

因为外网无法给192或172这样的私有地址回包,相当于模拟了互联网

2.2配置源地址转换(PAT)

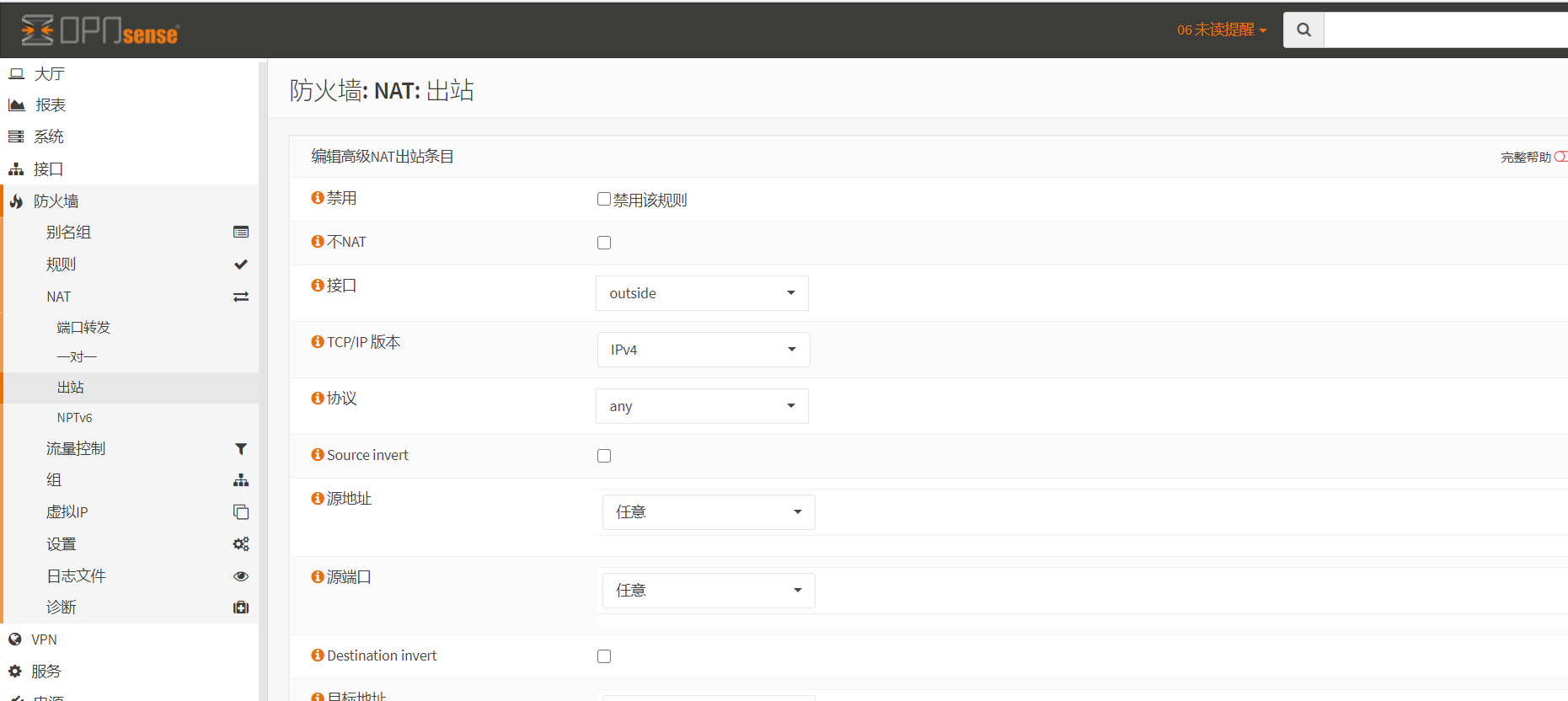

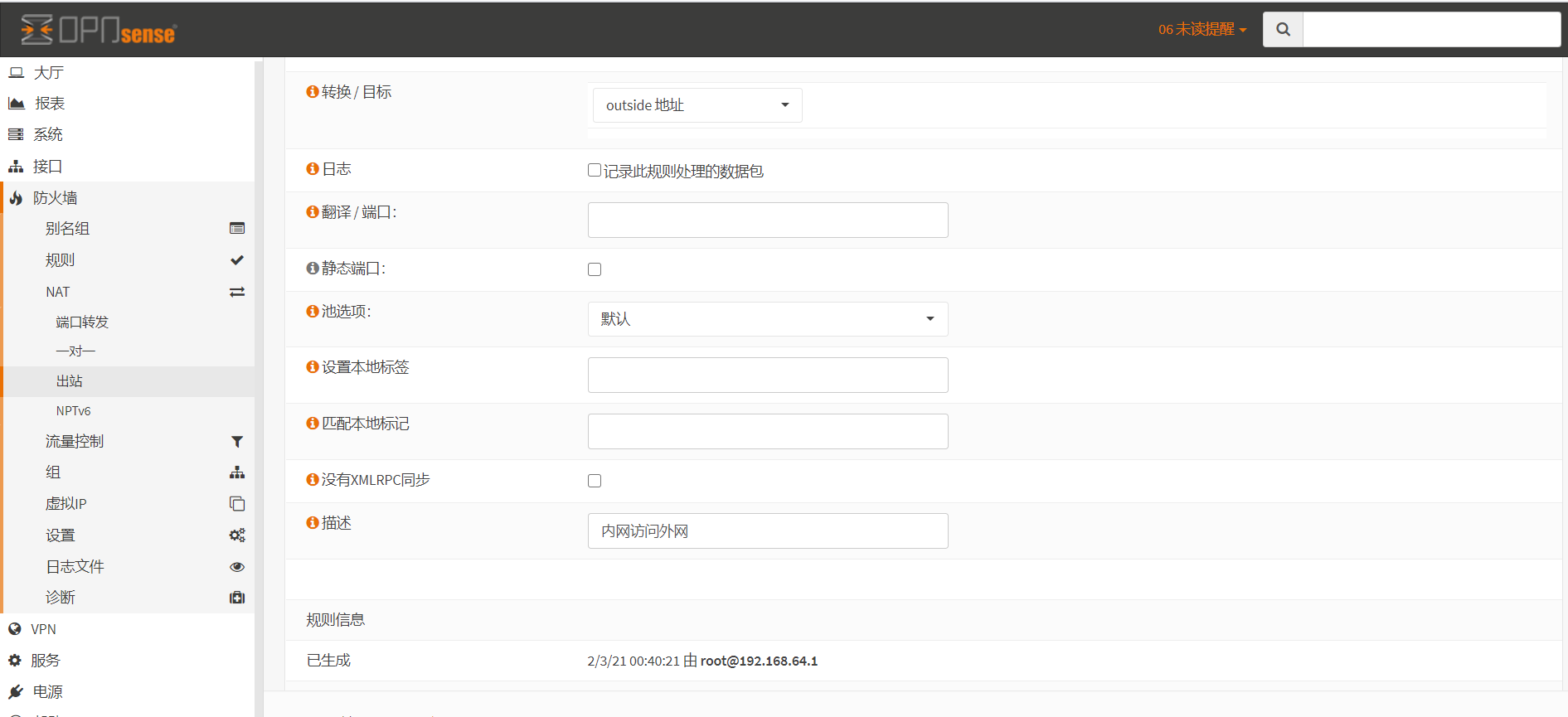

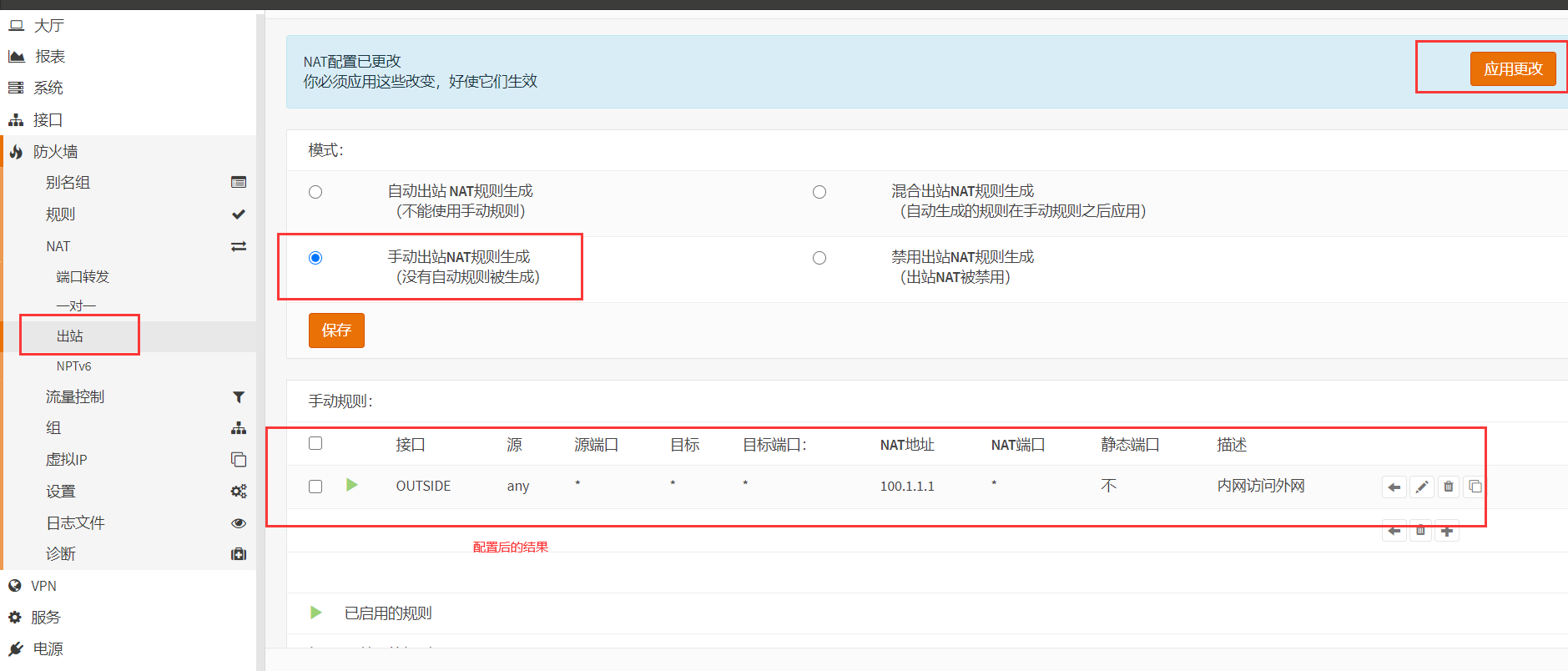

找到NAT的出站–>进行手动配置出站规则

这样任何其他网络地址的PC经过防火墙外网出口就可以NAT转换,实现inside及dmz区域访问外网了。

2.3 实验结果

对于win XP和win server2008:可以访问外网win server2003

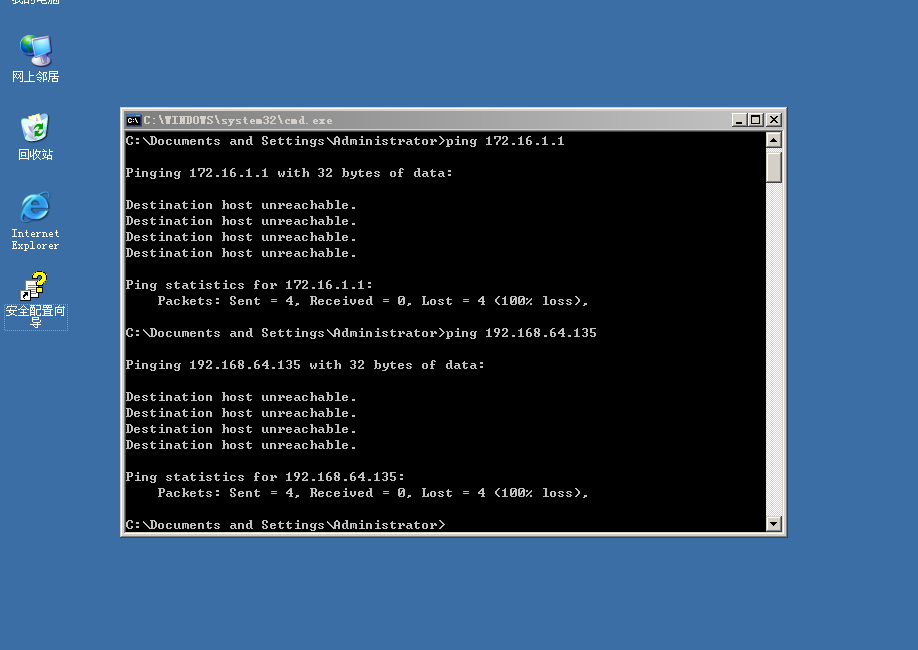

对于win server2003:还是无法访问win XP和win server2008

3. 实验三:目标转换(DNAT)

3.0 前言

目标转换的目的:需要把内网服务器对外发布,内网端口映射到公网的接口,让外网的人通过访问公网IP来访问内网服务器。

要求:实验1,2的前提下

3.1 把DMZ区域的win2008部署为web服务器,并发布出去

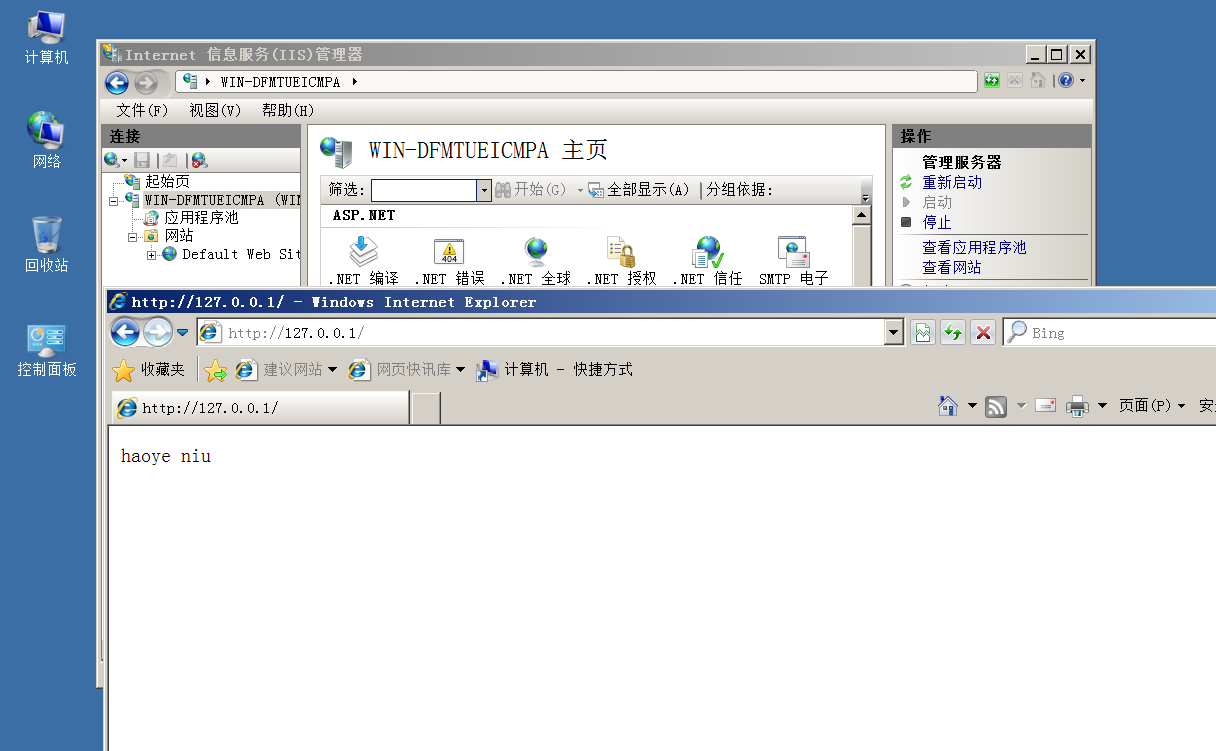

win server2008部署web服务器

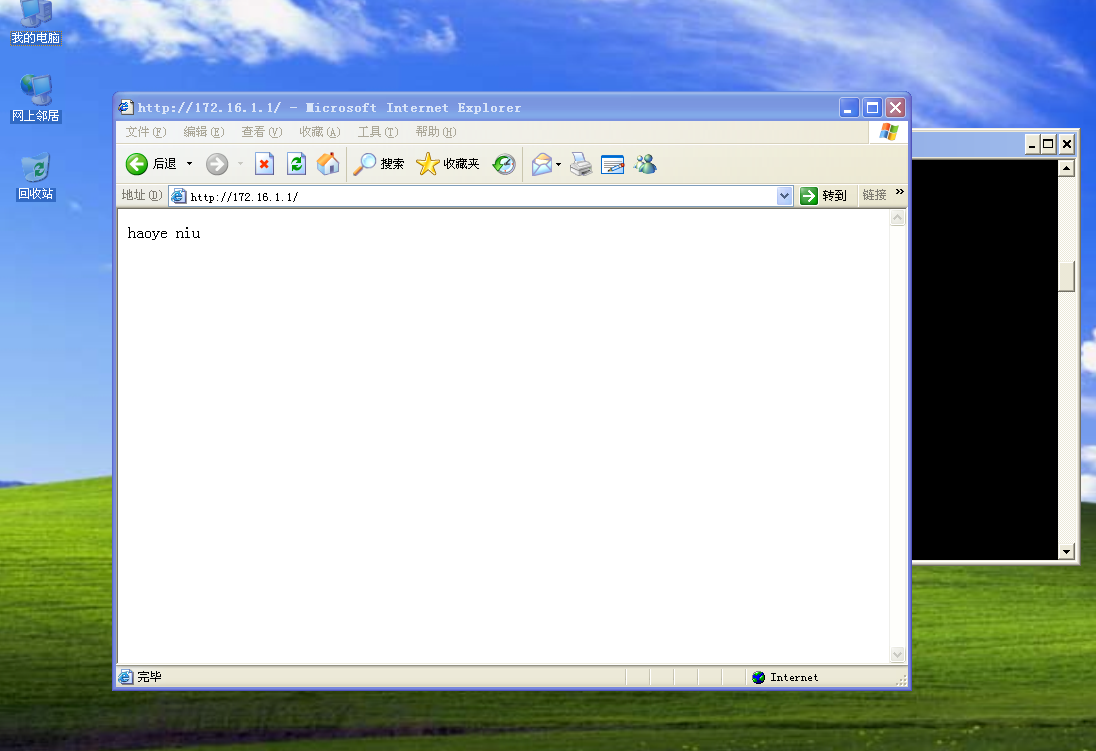

win XP可以访问DMZ区web服务

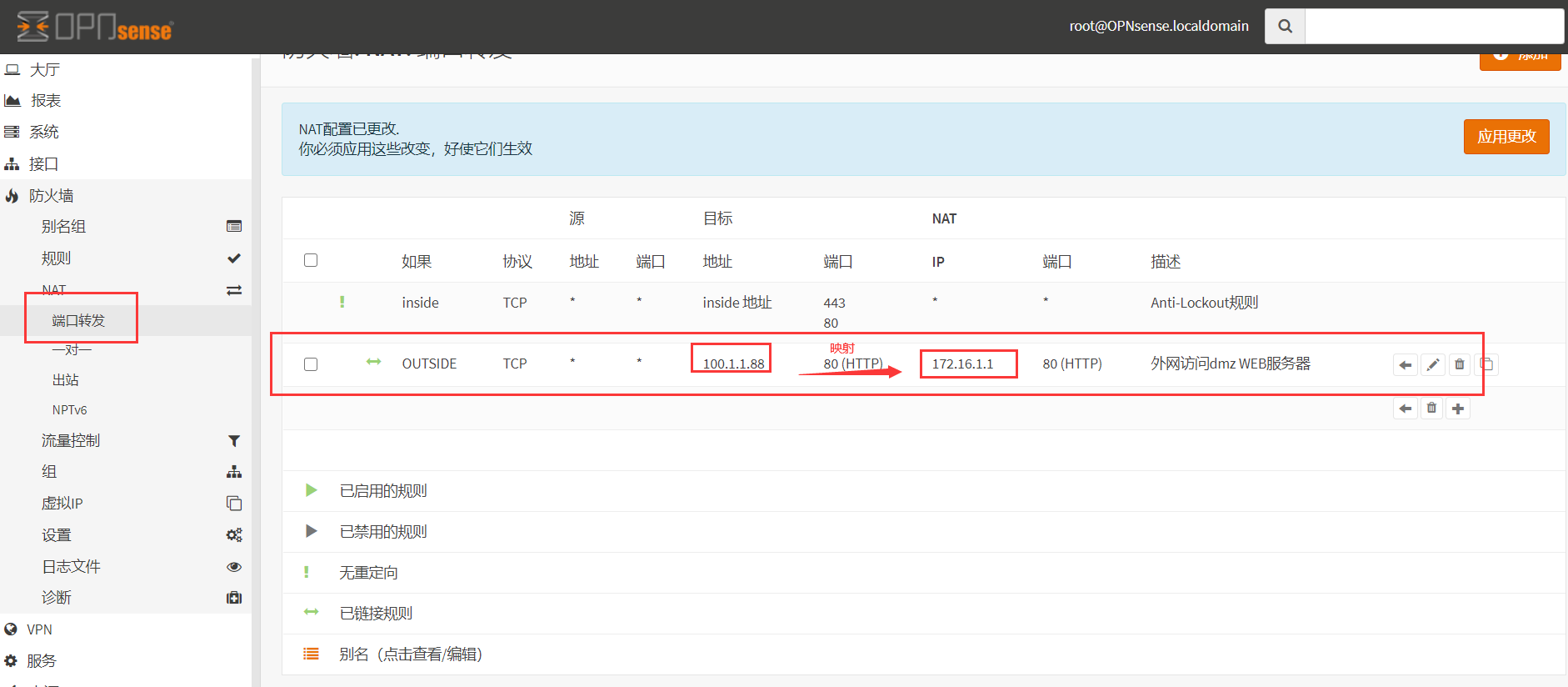

3.2 做DNAT

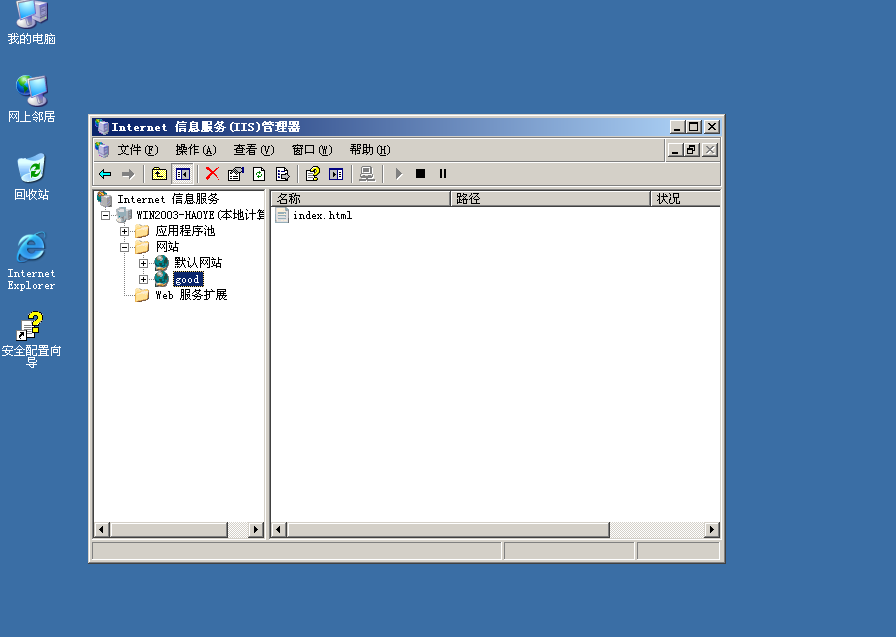

3.2.1 win server2008Web服务建立对外网开放IP地址

目的:这里对外网的IP是对外发布是为了让外网的人可以访问web服务

真正企业网络按理说这里的外网IP要购买,但是这里的虚拟实验只要对外映射的IP和外网同一网段就可以了。

这里把web服务访问IP映射为:100.1.1.88:80

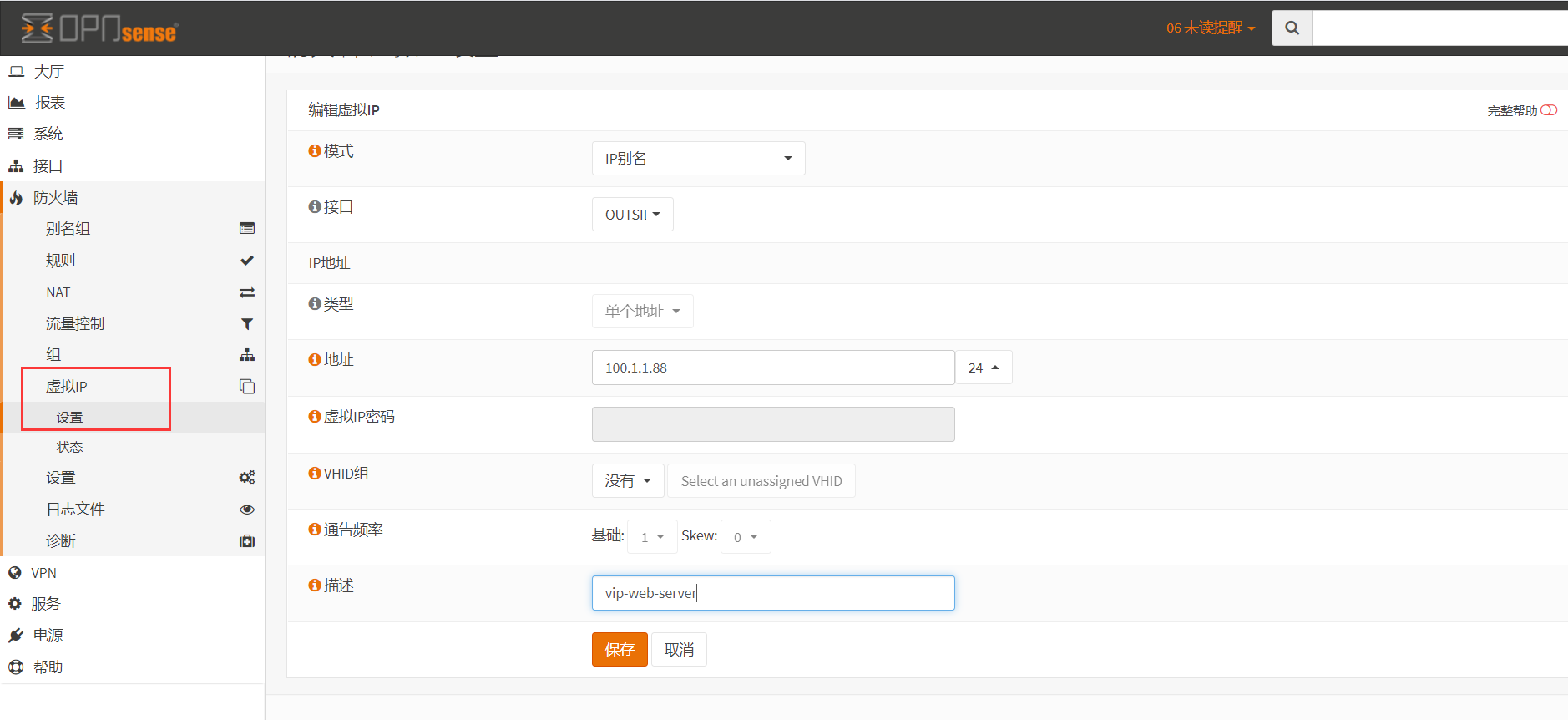

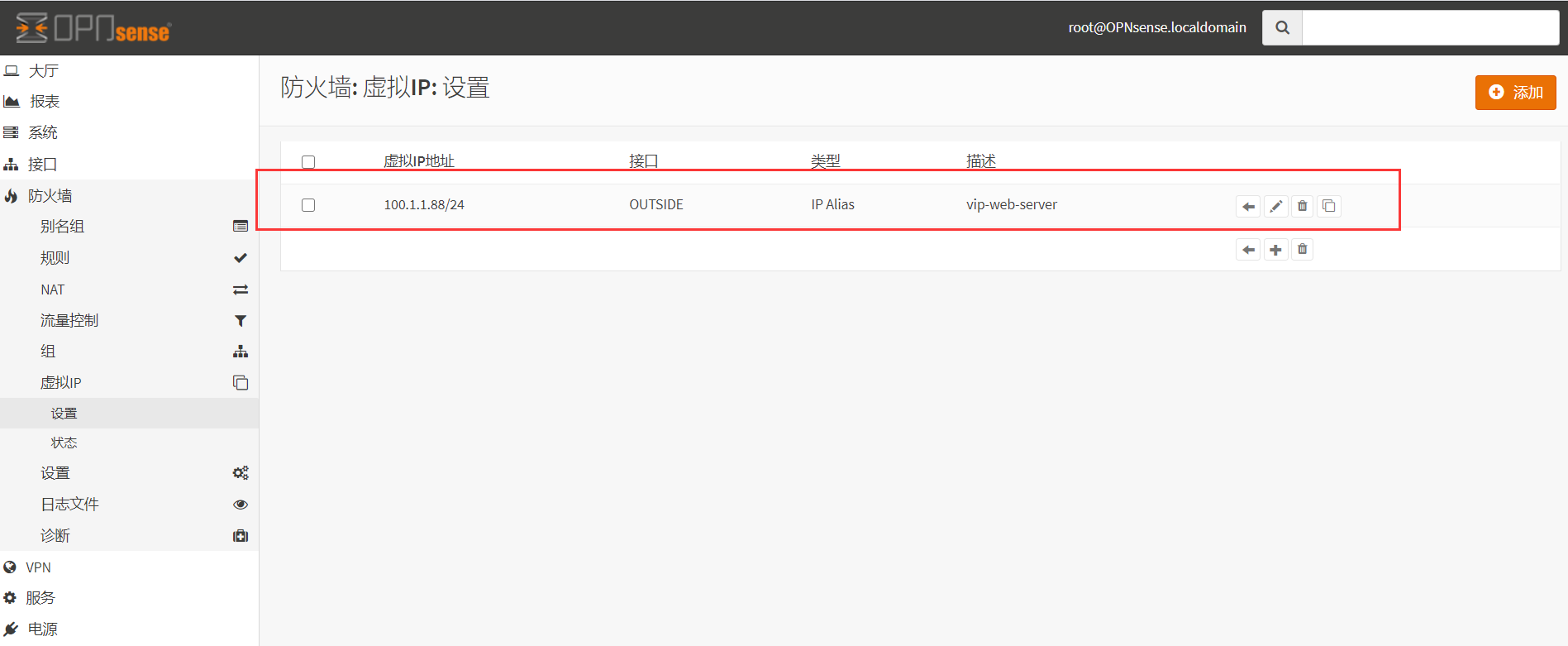

3.2.2 创建虚拟IP

虚拟IP:

vip-web-server:100.1.1.88

3.2.3 写策略

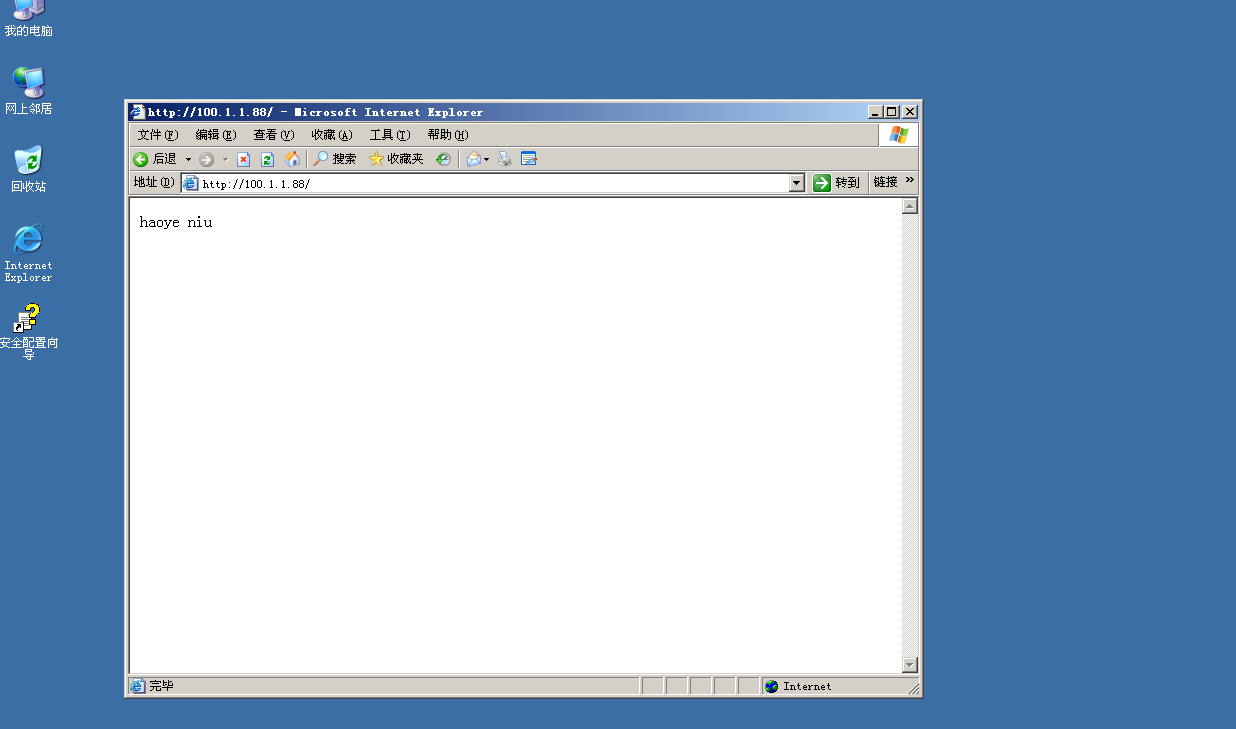

使用outside区域2003(外网PC)通过并访问http://100.1.1.88

win server2008其实也建立了共享文件夹,打开了445端口,但是这里策略写的只允许80端口,所以无法访问共享文件夹。

4. 实验四:内容过滤

4.0 前言

在实验1-3的基础上

4.1 将外网2003部署为公网某web服务器及DNS服务器

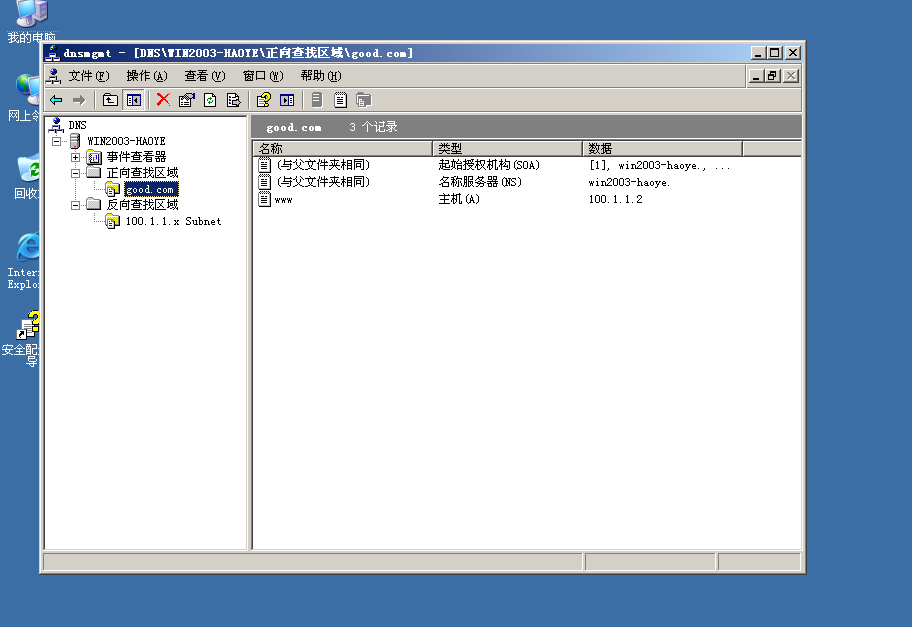

4.1.1 对于win2003

新建网站good

DNS解析

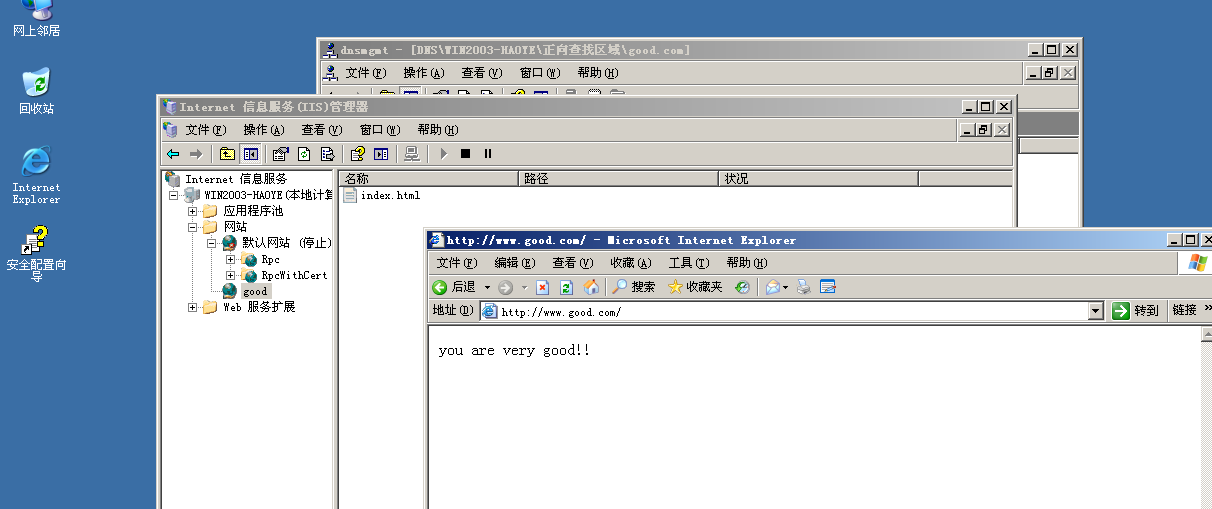

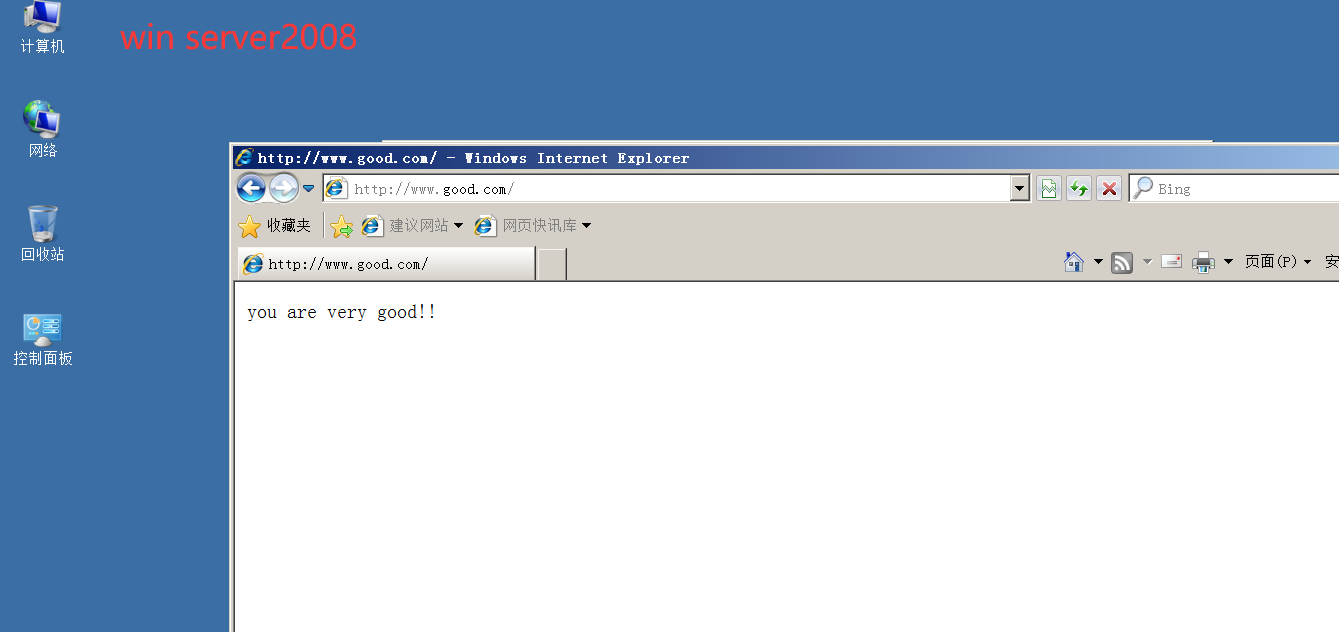

部署完成win2003本身访问

4.1.2 对于win2008和XP

win2008和winXP如果想访问win2008服务器,得配置DNS指向win2003

5. 实验注意

本实验需要防火墙一直打开,总之要先于三台机器;如果实验中存在认为自己配置的策略是正确的,但是三台机器实验时没有得到自己想要的结果的情况,这时可能把PC关闭后重启重新配置可以得到想要的结果。

总之,策略在前,PC在后;可以把有策略配置完了再配置PC。